Una soluzione per la sicurezza wireless non si adatta a tutte le applicazioni; se i progettisti troveranno un sistema che offra adeguata protezione a costi accettabili andranno soppesati diversi fattori. I più recenti microcontrollori, grazie ad avanzati algoritmi per la criptazione di sicurezza, comunicazione Rf on-chip, e tecnologia a basso consumo, oltre a Ic Rf dedicati, possono aiutare i progettisti a sviluppare facilmente un sistema wireless completo e sicuro che offra il giusto bilanciamento tra costi, dimensioni e funzionalità. Nessun dispositivo di controllo accessi wireless è indistruttibile. Sono necessari solo tempo e denaro ai cripto-aggressori per trovare un modo di manomettere il dispositivo e leggere le informazioni di protezione. Utilizzando un approccio system-level alla sicurezza, i progettisti possono sviluppare un potente arsenale con il quale proteggere questi dispositivi. La sicurezza è una problematica system-wide ed è fondamentale per i progettisti considerare la sicurezza delle sezioni mobile/trasmettitore e base/ricevitore dei loro progetti, così come le potenziali debolezze nei loro hardware.

Algoritmi di sicurezza

A meno che il progettista non abbia completa familiarità con differenti tipi di potenziali cripto-attacchi come plaintext, side-channel, differential crypto-analysis, meet-in-the-middle e slide attack, scegliere un algoritmo di sicurezza può essere una decisione difficoltosa. L'utilizzo di un algoritmo pubblico come il Data Encryption Standard fornisce una chiave di criptazione di 56 bit, mentre l'Advanced Encryption Standard può utilizzare chiavi di 128 o 256bit. I progettisti possono anche scegliere di usare un algoritmo proprietario come la tecnologia Keeloq di Microchip, che combina un forte algoritmo di criptazione con la tecnologia code-hopping. Il code-hopping, o rolling code, fornisce un ulteriore livello di sicurezza cambiando il messaggio cifrato ogni volta che viene trasmesso per evitare il riutilizzo di messaggi già trasmessi in precedenza. Sfortunatamente, una più elevata sicurezza spesso significa anche maggiori costi: più forte è l'algoritmo e più complicato è il calcolo, necessitando quindi di una maggiore memoria software. Questo tipicamente richiede un più costoso microcontrollore che si aggiunge ai costi generali per la soluzione di sicurezza e per la sua complessità. Algoritmi forti tipicamente comportano anche la trasmissione di messaggi criptati più lunghi. Questo aggiungerà tempi di ritardo maggiori aumentando anche il consumo di energia nell'inviare i pacchetti radio nell'etere, dato che i pacchetti richiedono più tempo per essere inviati. Maggiori tempi di trasmissione dati non sempre sono auspicabili e possono influenzare negativamente l'accettazione sul campo del prodotto.

Nascondere le chiavi

Un'efficace gestione delle chiavi è importante come la scelta di algoritmi di sicurezza. Il principio di Kerckhoff afferma che “un sistema di sicurezza non dovrebbe fare affidamento su un algoritmo di sicurezza perché quell'algoritmo è segreto, ma perché è la chiave a essere segreta”. È sempre più sicuro assumere che, sia il messaggio criptato che l'algoritmo, debbano possibilmente essere conosciuti al pubblico, persino quando si tratta di un algoritmo proprietario. La sicurezza di sistema non dovrebbe quindi mai fare affidamento soltanto sulla segretezza dell'algoritmo, ma anche considerare come le chiavi criptate di sicurezza vengono generate, scambiate, memorizzate, custodite, utilizzate e sostituite ovunque nel sistema per decifrare, o decodificare messaggi criptati. Un elemento critico di ogni schema di key-management è che non tutti i dispositivi utilizzano la stessa chiave segreta. Ciò aiuta a incrementare la sicurezza complessiva del sistema, così che se una singola unità mobile è compromessa, questo non comprometterà l'intero sistema di sicurezza. La via più semplice per implementarlo è fornire ognuna delle unità mobili del proprio codice segreto individuale o chiave di decriptazione. Un metodo spesso utilizzato per arrivare a questo è di serializzare ogni unità con un numero unico, e quindi basare il calcolo delle chiavi uniche di decriptazione su questo numero seriale e su un codice principale del produttore. Un'unità di ricezione che necessiti di supportare più unità mobili multiple contemporaneamente, può quindi facilmente utilizzare il codice seriale per derivare il codice di decriptazione richiesto per decifrare le informazioni trasmesse da quello specifico dispositivo mobile. La serializzazione delle unità mobili è tipicamente eseguita durante la produzione, o anche pre-programmando il microcontrollore embedded con questa informazione prima di disporlo sul Pcb, o utilizzando un In-Circuit Serial Programming interface per programmare il microcontrollore dopo l'assemblaggio sulla scheda. È fondamentale proteggere le chiavi di criptazione continuamente, compreso durante il processo di produzione, specialmente se l'assemblaggio è realizzato da un Contract Manufacturer. È preferibile fornire il Cem con microcontrollori pre-programmati e code-protected piuttosto che cercare di mettere in sicurezza l'intero flusso produttivo contro le copie illegali delle chiavi di criptazione. La maggior parte dei produttori di microcontrollori, come Microchip, forniscono opzioni di programmazione Serialised Quick Turnaround su tutti i loro microcontroller. Fornendo i produttori con informazioni di serializzazione, questi possono pre-programmare sia il software applicativo che le informazioni di serializzazione nel micro durante i test di produzione. Un altro buon modo per proteggere sistemi di sicurezza è quello di effettuare regolari cambiamenti invece di tenere la stessa soluzione di sicurezza con esattamente le stesse informazioni della chiave di sicurezza per periodi di tempo prolungati. Fare cambiamenti allo schema di key-management, al master-encryption code utilizzato per derivare le chiavi di criptazione individuali per ogni unità mobile, o persino migrare verso algoritmi di sicurezza di prossima generazione non appena questi diventano disponibili. Il rovescio della medaglia del cambiare è la perdita di compatibilità verso i precedenti ma questo è un compromesso di progettazione che i progettisti di sistemi devono valutare. In questi tipi di progetti, un microcontroller embedded rende facile implementare cambiamenti al-volo, senza la necessità di riprogettare completamente e permettendo che lo stesso progetto hardware possa essere utilizzato per differenti prodotti.

La sicurezza hardware

Gli attacchi ai sistemi di sicurezza vanno ben oltre l'analisi dei dati e il tentativo di realizzare attacchi matematici al sistema di sicurezza, includono invece anche l'analisi dei circuiti di applicazione per scoprire se la manomissione dell'hardware permette di accedere al sistema protetto. Ove l'output del ricevitore semplicemente commuta alto una linea digitale per attivare un relè che presenta un facile punto di attacco. Naturalmente, questo funziona solo se un aggressore può accedere fisicamente all'unità hardware ricevente mentre è in uso. Un altro schema di attacco coinvolge l'analisi del unità mobile trasmittente dal lato componente fisico. Questo significa analizzare il circuito esistente e applicare delle tensioni specifiche che mandano segnali al micro, o privare della corrente l'applicazione, per vedere se questo permette all'aggressore di leggere le informazioni messe in sicurezza e memorizzate all'interno della memoria non volatile del dispositivo. Ci sono anche altri metodi di attacco invasivi e non invasivi che tentano di violare il meccanismo di bloccaggio della protezione del codice istallato nel microcontrollore. Con i cyber-aggressori che continuamente cercano di escogitare nuovi pericoli, i produttori di componenti stanno costantemente aggiungendo nuovi livelli di oscurità fisica per proteggere i codici degli algoritmi e chiavi contenute nei micro. È sempre meglio lavorare a stretto contatto con un fornitore di microcontrollori per comprendere quali dispositivi imporporano i più recenti circuiti anti-manomissione a protezione delle informazioni salvate all'interno del dispositivo.

I parametri Rf

La frequenza utilizzata dipende principalmente dall'applicazione e dalle regolamentazioni. Per esempio, negli Usa le bande di frequenza Ism (Instrumental, Scientific and Medical) sono 315 e 915 MHz. Mentre in Europa, le bande Ism sono 433 e 868 MHz. La distanza coperta dai collegamenti radio è anche soggetta a direttive. Una tipica applicazione Rke richiede almeno 20 metri e può esservi a volte una distanza massima consentita. In Giappone per esempio, il raggio massimo di copertura è di soli 5 metri a causa dei restrittivi regolamenti Rf. Uno dei più comuni errori è focalizzarsi sulla massima distanza di copertura della trasmissione e dimenticare che trasmettitori e ricevitori sono ugualmente importanti. Un'antenna ben progettata può migliorare significativamente la ricezione da un trasmettitore debole. Lo schema di modulazione Rf e il data rate hanno anche un grande impatto sull'affidabilità del collegamento radio. I collegamenti radio a modulazione di frequenza sono tipicamente meno soggetti al rumore. Pur tuttavia questa tecnica aggiunge costi. Un collegamento radio più avanzato aggiunge costi sia all'unità remota che al ricevitore. Tuttavia, con i progressi fatti oggi nei trasmettitori Rf integrati, ricevitori e ricetrasmettitori, questi dispositivi possono essere nella stessa fascia di prezzo dei moduli Rf ibridi low-cost.

I costi di gestione

I progettisti devono comprendere pienamente cosa stanno cercando di proteggere e quindi decidere quale soluzione di sicurezza vogliono utilizzare, e ciò impatterà sui costi generali di sistema in diversi modi. L'utilizzo di soluzioni microcontroller-based, anziché un progetto Asic-based, aggiunge flessibilità. I microcontrollori permettono ai progettisti di effettuare cambiamenti semplicemente modificando il software. Questo è ugualmente vero ove fossero richiesti cambiamenti minori del codice per supportare regolamentazioni multiple di più stati, utilizzando lo stesso progetto hardware.

La scelta dei microcontrollori

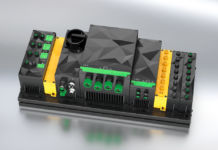

I più recenti microcontrollori permettono sviluppi più facili di prodotti wireless e allo stesso tempo offrendo un elevato livello di sicurezza attraverso di blocchi software che supportano la maggior parte degli algoritmi di criptazione in un linguaggio high-level, come il C. Questo semplifica significativamente lo sviluppo di applicazioni wireles sicure, che possono essere facilmente realizzate su misura per il mercati consumer. Alcuni microcontroller possono ridurre la complessità di progettazione integrando periferiche wireless on-board. I micro Microchip rfPIC, per esempio, integrano trasmettitori Uhf wireless per applicazioni RF low-power, supportando applicazioni space-constrained con un piccolo package e un ridotto numero di componenti esterni. Gli altri micro, come i PIC con tecnologia Xlp (eXtreme Low Power), sono ottimizzati per applicazioni a basso consumo. I dispositivi Xlp PIC hanno una corrente di riposo inferiore a 20 nA e forniscono compatibilità con i moduli Rf dedicati per Ieee 802.11 (WiFi) o Ieee 802.15.4 (ZigBee) cosi come trasmettitori e ricevitori per applicazioni Ism-band.

I componenti Rf

Un altro progresso industriale che permette un minore time-to-market è la vasta scelta di trasmettitori, ricevitori o ricetrasmettitori. Questi dispositivi aiutano a ridurre la complessità dei progetti Rf integrando la maggior parte della circuiteria Rf richiesta in un singolo chip. Gli Ic Rf next generation richiedono solo un numero basico di componenti esterni per permettere la piena implementazione di elevate prestazioni Rf wireless. Questi dispositivi tipicamente hanno anche un'interfaccia Spi-type per una facile connessione a un micro che configura la radio Rf secondo le impostazioni appropriate e invia/riceve i pacchetti dati demodulati.