Sulla base delle direttive 2012 relative al mercato interno per l'elettricità e il gas, gli Stati membri dell'UE devono assicurare l'implementazione di sistemi di misura “intelligenti”. Essi prevedono il completamento dell'installazione e della messa in esercizio entro il 2022, mentre nel 2020 l'80% dei consumatori utilizzerà contatori “intelligenti”. Alla base di queste nuove infrastrutture “smart” vi è una vasta gamma di tecnologie di comunicazione digitali e basate su standard che collegano i vari contatori e, potenzialmente, anche le appliance dell'utilizzatore, a centri dati e alle infrastrutture delle aziende di servizio pubblico. In altre parole una smart grid affianca alla distribuzione dell'energia una rete di comunicazione. I Governi nazionali, così come le grandi aziende, hanno già avuto modo di sperimentare i danni provocati da attacchi informatici e diffusione di virus: nel momento in cui le appliance diventano nodi di una rete, sono immediatamente esposte a rischi di attacco che si estende a livello dell'intero sistema. Per questo motivo è indispensabile per i progettisti e i costruttori di apparecchiature per smart grid implementare tecnologie di prevenzione e protezione sempre più sofisticate atte a garantire la sicurezza nei loro prodotti finali.

Architettura di una smart grid

Una smart grid non è una rete singola, bensì un sistema interdipendente di ampie dimensioni composto da numerosi sotto-sistemi che abbraccia l'intera “catena di fornitura” dell'elettricità, dal generatore all'utente finale. Parecchie funzionalità e applicazioni delle smart grid dipendono le une dalle altre e, molto spesso, non sono sotto il controllo di una singola azienda e organizzazione. Per esempio i sistemi Ada (Advanced Distribution Automation) dipendono dall'automazione della sottostazione, dai dati forniti dalla Ami (Automated Metering Infrastructure) e dalle informazioni inerenti le risorse energetiche distribuite (come ad esempio pannelli solari) per funzionare in maniera corretta. I siti di controllo di una smart grid, i sottosistemi, i nodi e le apparecchiature dell'utente finale possono essere suddivisi in quattro categiorie, ciascuna delle quali evidenzia vulnerabilità specifiche per quel che riguarda la sicurezza:

• Sistemi d'esercizio: generatori, trasformatori, sistemi Scada (Supervisory Control & Data Acquisition), sistemi Ems/Dms (Energy Management Systems/Distribution Management Systems), sotto-stazioni, gestori dei sistemi di trasmissione e gestori dei sistemi di distribuzione

• Sistemi IT tradizionali: Pc, server, mainframe, database, siti web e servizi Web

• Protocolli e reti di comunicazione: Ethernet, Wi-Fi, Prime, Dlms/Cosem, ZigBee, reti di telefoni mobili

• Punti terminali: smart meter, veicoli elettrici, smartphone e altri dispositivi mobili

Le applicazioni e i protocolli di comunicazione utilizzati da questi sistemi faranno uso di linguaggi strutturati e tecnologie di tipo Web-based, caratteristiche queste che le reti appena sopra descritte sono in grado di supportare. In questo modo la smart grid potrà fornire l'accesso in tempo reale alle tariffe elettriche e alle informazioni relative ai consumi al fine di supportare la funzionalità di DR (Demand-Response, termine che indica la capacità della rete elettrica di adattarsi dinamicamente alle variazioni di richiesta di energia da parte dei consumatori). In altre parole, un'applicazione dello smartphone dell'utente sarà in grado di tracciare automaticamente le tariffe elettriche nell'arco della giornata - in quanto esse aumentano e diminuiscono in base alla domanda - e innescare da remoto un segnale di avvio per un elettrodomestico, come ad esempio un asciugabiancheria, per mezzo di un comando inviato attraverso Internet e istradato verso lo smart meter dell'utilizzatore nel momento in cui il prezzo dell'elettricità scende al di sotto di una soglia preimpostata.

Tutto ciò va a vantaggio sia del consumatore, che paga un prezzo minore per l'energia, sia della società erogatrice del servizio che, grazie alle fluttuazioni più ridotte della domanda, può generare elettricità in maniera più efficiente ed economica. Sulla base di quanto finora esposto appare chiaro che uno “smart meter” presente in un'abitazione è esposto ai medesimi pericoli delle apparecchiature di elaborazione domestica. I contatori inoltre sono soggetti a rischi molto più diretti sotto forma di manomissioni e altre modalità di uso improprio. Per contrastare questi e altri rischi, le aziende di semiconduttori hanno sviluppato tecnologie che assicurano un elevato grado di sicurezza e protezione per i dispositivi che formano una “smart grid”.

La sicurezza del concentratore dati

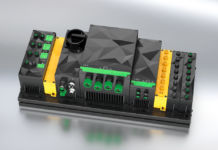

Il concentratore dati è un componente essenziale di un sistema per la lettura dei contatori. Esso supporta l'infrastruttura collegando più contatori (elettricità, gas, acqua, riscaldamento) a un server centrale dell'azienda di servizio pubblico ed effettuando operazioni di acquisizione e reporting di dati. Il concentratore dati si occupa anche di sincronizzare date e tempi dei contatori con il server centrale e consentire il trasferimento sicuro delle informazioni relativa alla cifratura e all'autenticazione dell'utente. La comunicazione con i contatori avviene attraverso una connessione RF o cablata (modem powerline) sfruttando protocolli quali Ethernet, Gsm, Gprs o Pots. Per gestire le funzionalità tipiche di un concentratore dati è necessario ricorrere a microprocessori a 32 bit di fascia alta come ad esempio i dispositivi della famiglia QorIQ di Freescale o i dispositivi multi-core quali i microcontrollori Vybrid sempre di produzione Freescale.

Contro misure per garantire

la sicurezza degli “smart meter”

Gli smart meter possono essere oggetto di attacchi fisici (manomissione), elettrici (sovra o sotto tensioni, probing a livello di circuito) e software (attacchi informatici, spy software). Per contrastare le vulnerabilità a livello sia fisico sia elettrico esistono tecniche collaudate da vari anni, anche se l'avvento di nuove tecnologie può contribuire al miglioramento dei progetti esistenti. Le aree relative ai protocolli di comunicazione e alla connettività sono invece esposte a nuovi e gravi rischi che richiedono l'implementazione di innovative funzionalità di sicurezza che non erano mai state incluse in precedenza nei contatori elettrici. È possibile prevenire la manomissione attraverso l'integrazione di circuiti per il rilevamento dell'inclinazione. Per realizzare una funzionalità di questo tipo si utilizzano solitamente tecniche di natura elettromeccanica: C&K Components, per esempio, propone un rilevatore di inclinazione che utilizza una sfera conduttiva mobile posta all'interno di un tubo per generare un segnale nel momento in cui l'angolo di inclinazione rilevato è superiore a 10°. I nuovi dispositivi Mems rappresentano una valida alternativa al metodo della sfera conduttiva, garantendo affidabilità di funzionamento mediante dispositivi di dimensioni miniaturizzate. Freescale, ad esempio, propone l'accelerometro low g MMA8491Q: caratterizzato da consumi inferiori a 350nA/Hz e da un tempo di attivazione (turn-on time) <0,5ms, questo dispositivo Mems ha l'ulteriore vantaggio di avere una soglia per il rilevamento dell'inclinazione programmabile. Estremamente semplice da integrare, richiede solamente 3 canali di I/O del microcontrollore di supporto. Un altro dispositivo adatto a rilevare tentativi di manomissione è MAG3110, un sensore magnetico digitale 3D di piccole dimensioni e ridotti consumi prodotto da Freescale caratterizzato da un esteso range dinamico che può funzionare su schede a circuito stampato soggette a campi magnetici esterni di notevole intensità (i progettisti di contatori che usano una bobina di Rogowski, un dispositivo elettrico per la misura di correnti alternate dovrebbero comunque evitare l'uso di MAG31100 a causa del rischio di interferenze elettromagnetiche). Il magnetometro MAG3110 misura le tre componenti di un campo magnetico locale che sarà la somma del campo geomagnetico e del campo magnetico creato dai componenti sulla scheda. Qualsiasi interruzione dei valori rilevati dal magnetometro innesca una segnalazione di un possibile tentativo di manomissione che viene inviata al microcontrollore. L'Rtc (Real-time clock) presente a bordo del microcontrollore è un altro punto di vulnerabilità in quanto è direttamente collegato alle informazioni relative alla fatturazione trasmesse all'azienda di pubblica utilità. Un microcontrollore adatto allo scopo assicurerà, per esempio, che l'Rtc lavori indipendentemente dal processore e possa essere alimentato dalla rete elettrica con una batteria di backup, in modo da garantire che i dati di temporizzazione non vengano alterati nel momento in cui l'alimentazione venga interrotta in modo intenzionale. L'Rtc dovrebbe anche integrare una funzione di compensazione delle imprecisioni del clock: un hacker, infatti, potrebbe cercare di modificare le caratteristiche del cristallo dell'Rtc al fine di alterare la velocità di clock. I registri che contengono i dati non devono essere sensibili ai fenomeni di bassa tensione esterni alle specifiche di funzionamento e neppure a rumori intenzionali introdotti nel tentativo di riscrivere i valori contenuti nel registro. Tra le tecniche implementate con successo dai produttori di microcontrollori per neutralizzare questo tipo di minaccia si può segnalare quella che prevede un codice di sicurezza dell'Rtc cablato (hard-wired) che consente al sistema di confrontare i valori precedenti e generare un segnale di interrupt nel momento in cui viene rilevato un'incongruenza. Queste e altre funzionalità atte a garantire la sicurezza e contrastare la manomissione sono presenti sui microcontrollori delle famiglie Kinetis K61 e K70 di Freescale basate su microcontrollori Cortex-M4 di Arm. Questi dispositivi rappresentano per i progettisti un buon punto di partenza per iniziare la valutazione del prodotto nella fase di design dell'architettura.

Sicurezza contro le minacce software

Per comunicare all'interno della rete elettrica vengono utilizzati parecchi protocolli per lo scambio dei dati. I protocolli più diffusi e conosciuti, come ad esempio Tcp/IP (Transmission Control Protocol/Internet Protocol), Http (Hypertext Transfer Protocol) e Ftp (File Transfer Protocol) sono vulnerabili agli attacchi. Per questo motivo è necessario utilizzare protocolli di sicurezza come IPSec (Internet Protocol Security), Ssl/Tls (Secure Socket Layer/Transport Layer Security) e Ssh (Secure Shell) unitamente a tecniche criptografiche per cifrare i dati al fine di proteggere il mezzo di trasporto e i dati da eventuali attacchi.

Ciò significa che il microcontrollore presente in uno “smart meter” rappresenta il punto di interrogazione più interessante per un potenziale hacker. Da qui l'importanza di una scelta accurata del microcontrollore nella fase i progetto dell'architettura degli smart meter della prossima generazione. I progettisti dovrebbero optare per microcontrollori dotati di caratteristiche di sicurezza in grado di impedire manomissioni o accessi non autorizzati. La via più semplice per un kacker per accedere a un microcontrolore è rappresentata dalla porta di debug. Questa porta è essenziale nella fase di sviluppo iniziale del prodotto in quanto mette a disposizione un'interfaccia per il debug del software e per il collaudo in fase di produzione ma a meno che non venga opportunamente protetta direttamente in fabbrica, essa costituisce per un hacker un mezzo comodo per accedere al dispositivo (così come lo è per il progettista). I microcontrollori da usare in applicazioni di “smart metering” devono quindi integrare un regolatore di accesso alla porta di debug che garantisce quattro differenti livelli di protezione ottenuti mediante quattro differenti modalità di funzionamento dei fusibili di sicurezza.

Contatori pre-pagati

Nel caso dei contatori pre-pagati si presenta un problema aggiuntivo, ovvero la necessità di rendere disponibile un'interfaccia fisica che accettano denaro o una scheda pre-pagata. La necessità di realizzare una fessura rende difficile la sigillatura del prodotto. Anche in questo caso è possibile sfruttare le nuove tecnologie: l'inclusione di un lettore Nfc (Near Field Communication) in un contatore pre-pagato in grado di leggere in maniera wireless una scheda prepagata abilitata a questa tecnologia garantisce la sicurezza fisica del contatore in quanto la tecnologia Nfc opera attraverso la sigillatura ermetica del contatore. In definitiva si può affermare che il monitoraggio “intelligente” dei consumi richiede un ampio utilizzo delle tecnologie dell'informazione. Nello stesso tempo le “smart grid” sono sistemi complessi che coinvolgono un numero di un numero di operatori superiore rispetto al passato. Al momento attuale molti degli sforzi in atto per l'implementazione delle smart grid sono indirizzati alla ricerca di accordi relativi all'utilizzo di standard di comunicazione interoperabili e alla definizione dei tempi di installazione di questi contatori. Attualmente si sta assistendo a una crescente attenzione verso gli aspetti relativi alla sicurezza della rete, con un conseguente aumento degli investimenti per quel che concerne sia lo sviluppo sia l'implementazione di tale funzionalità. Questo consentirà il passaggio verso “Smart Grid 2.0”, in cui l'accesso in tempo reale a tariffe, fatturazione e dati garantirà agli utenti la libertà di regolare e controllare in maniera efficiente l'uso dell'elettricità.