Il presente articolo esplora le motivazioni alla base e i vantaggi della serie di standard IEC 62443, un insieme di protocolli progettati per garantire la resilienza della cybersecurity e proteggere infrastrutture critiche e fabbriche digitali. Questo standard all'avanguardia offre un ampio livello di sicurezza, ma pone diverse sfide a chi richiede la certificazione. Descriveremo come i Circuiti Integrati di sicurezza possano fornire un supporto essenziale alle aziende che cercano di raggiungere gli obiettivi di certificazione per i componenti dei sistemi di controllo automatizzati industriali (Industrial Automated Control Systems, IACS).

Nonostante il rischio potenziale di cyberattacchi sempre più sofisticati, in passato i sistemi IACS sono stati piuttosto lenti nell'adottare misure di sicurezza. Ciò è stato dovuto, in parte, alla mancanza di riferimenti comuni per i progettisti e gli operatori di tali sistemi. La serie di standard IEC 62443 offre un percorso verso infrastrutture industriali più sicure ma, per poterla utilizzare con successo, è necessario che le aziende imparino a navigare tra le sue complessità e a comprendere queste nuove sfide.

I sistemi industriali sono a rischio

La digitalizzazione di infrastrutture critiche, come acquedotti, fognature e reti elettriche, ha permesso di garantire la continuità di accesso, essenziale per la vita di tutti i giorni. Tuttavia, i cyberattacchi sono ancora una delle cause principali di interruzione di tali sistemi e si prevede che aumenteranno.1

L'Industria 4.0 necessita di sensori, attuatori, gateway e dispositivi di aggregazione altamente connessi. Questa maggiore connettività aumenta il rischio di potenziali attacchi informatici, rendendo le misure di sicurezza più critiche che mai. La creazione di organizzazioni come la Cybersecurity and Infrastructure Security Agency (CISA), negli Stati Uniti, illustra l'importanza della questione e dimostra l'impegno per salvaguardare le infrastrutture critiche e per garantirne la resilienza contro i cyberattacchi.2

Cybersecurity: perché lo standard IEC 62443?

Nel 2010, l'emergere di Stuxnet ha portato le infrastrutture industriali ad uno stato di vulnerabilità.3 Stuxnet è stato il primo cyberattacco pubblicizzato al mondo a indicare che le aggressioni potevano colpire con successo i sistemi IACS da remoto. Gli attacchi successivi hanno rafforzato la consapevolezza che le infrastrutture industriali possano essere danneggiate da attacchi da remoto, che sono in grado di colpire un tipo specifico di apparecchiatura.

Le agenzie governative, le società di servizi, gli utenti dei sistemi IACS e i produttori di apparecchiature hanno compreso velocemente che i sistemi IACS dovevano essere protetti. Se da un lato i governi e gli utenti si sono indirizzati naturalmente verso misure organizzative e policy di sicurezza, dall'altro i produttori di apparecchiature hanno studiato le possibili contromisure hardware e software. Ciononostante, l'adozione delle misure di sicurezza è stata lenta, a causa della:

- complessità delle infrastrutture;

- diversità di interessi e problematiche delle parti interessate;

- varietà delle implementazioni e delle opzioni disponibili;

- mancanza di obiettivi misurabili.

In generale, le parti interessate hanno dovuto affrontare l'incertezza sull’adeguato livello di sicurezza da raggiungere, che bilanciasse attentamente protezione e costi.

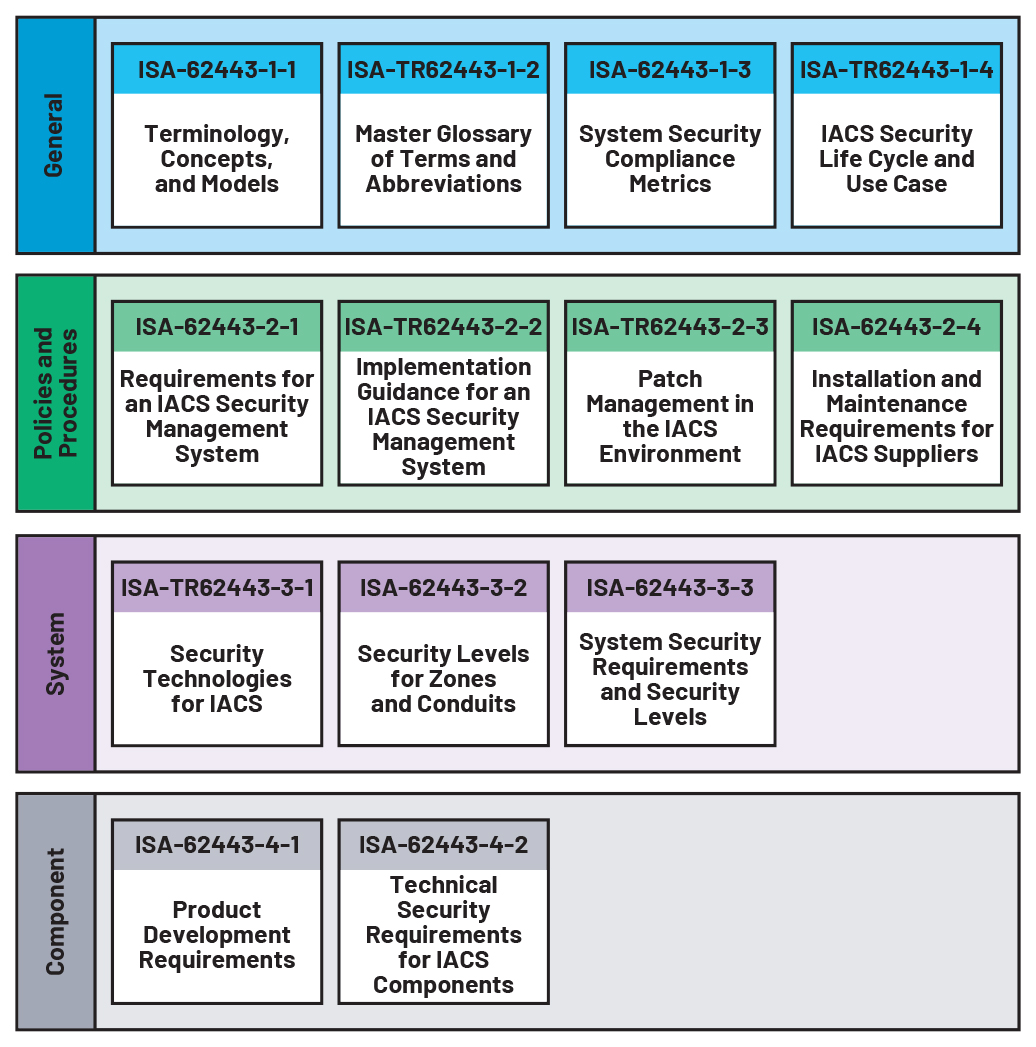

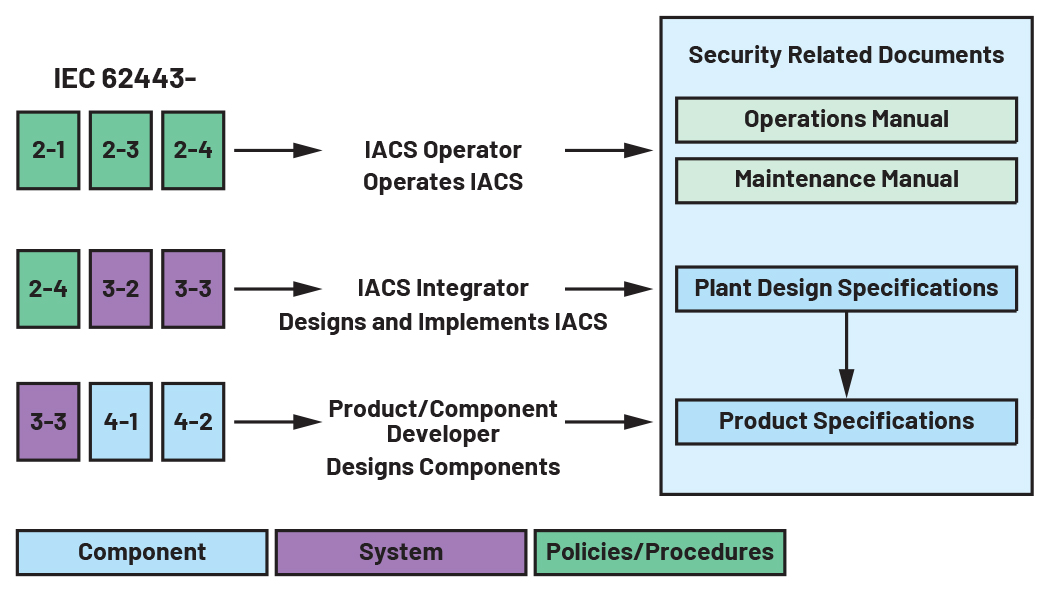

La Società Internazionale per l'Automazione (International Society for Automation – ISA) ha istituito dei gruppi di lavoro per stabilire dei riferimenti comuni nell'ambito dell'iniziativa ISA99, che ha infine portato al rilascio della serie di standard IEC 62443. Questo insieme è attualmente organizzato in quattro livelli e categorie, come illustrato nella Figura 1. Grazie al suo ampio campo di applicazione, lo standard IEC 62443 comprende le policy organizzative, le procedure, la valutazione dei rischi e la sicurezza dei componenti hardware e software. Il campo di applicazione completo di tale standard lo rende unico e adattabile alle realtà attuali. Inoltre, nell'affrontare i vari interessi di tutte le parti coinvolte in un sistema IACS, l'ISA ha adottato un approccio globale. In generale, le problematiche di sicurezza sono diverse da un soggetto all'altro. Per esempio, se pensiamo al furto di proprietà intellettuale, l'operatore del sistema IACS sarà interessato a proteggere i processi di produzione, mentre un produttore di apparecchiature potrebbe essere più propenso a proteggere un algoritmo di intelligenza artificiale (AI) dal reverse engineering.

Inoltre, poiché i sistemi IACS sono complessi per natura, è essenziale considerare l'intero spettro di sicurezza. Le procedure e le policy da sole sono insufficienti se non supportate da apparecchiature sicure, mentre i componenti robusti diventano inutili se il loro utilizzo sicuro non è correttamente definito dalle procedure.

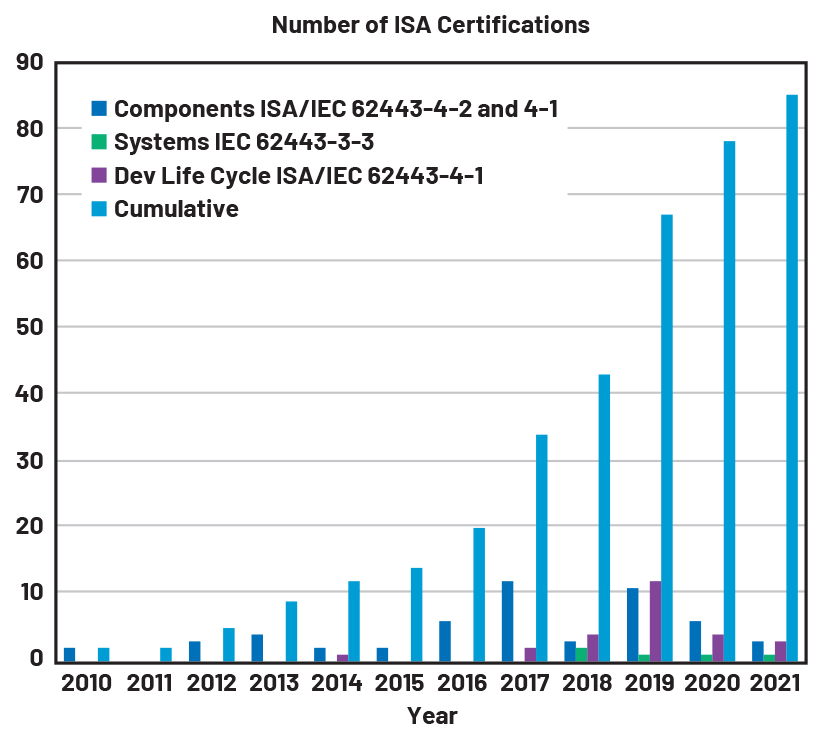

Il grafico della Figura 2 mostra il tasso di adozione degli standard IEC 62443 attraverso le certificazioni ISA. Come previsto, uno standard definito dai principali operatori del settore ha accelerato l'implementazione delle misure di sicurezza.

Ottenere la conformità allo standard IEC 62443: una sfida complessa per la cybersecurity

Lo standard IEC 62443 è incredibilmente ampio ed efficace per la cybersecurity, ma la sua complessità può risultare davvero schiacciante. Il documento stesso consta di quasi 1000 pagine. Acquisire una chiara comprensione dei protocolli di cybersecurity comporta una curva di apprendimento che va oltre la semplice comprensione del linguaggio tecnico. Ogni sezione della IEC 62443 deve essere compresa come parte di un insieme più ampio, poiché i concetti sono interdipendenti (come mostrato nella Figura 3).

Per esempio, secondo lo standard IEC 62443-4-2, è necessario eseguire una valutazione dei rischi per l'intero sistema IACS e i risultati condizioneranno le decisioni che determineranno i livelli di sicurezza target per le apparecchiature.5

Progettazione di apparecchiature conformi allo standard IEC 62443

I livelli di sicurezza più elevati richiedono un'implementazione hardware

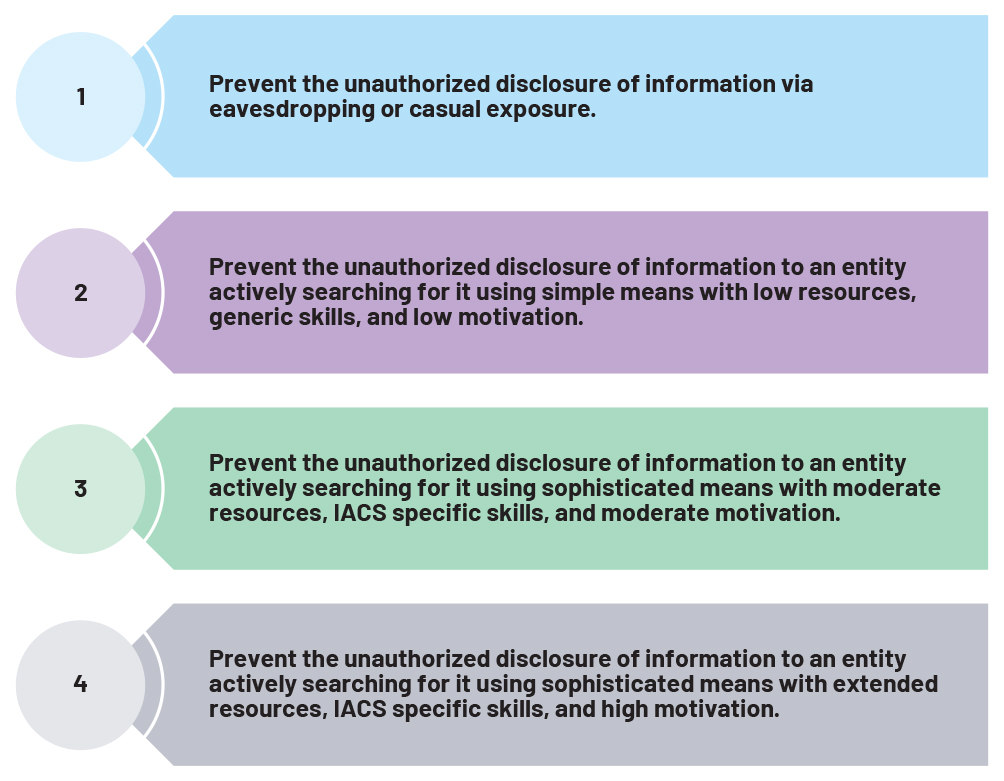

L'IEC 62443 definisce i livelli di sicurezza con un linguaggio semplice, come illustrato nella Figura 4.

Lo standard IEC 62443-2-1 richiede una valutazione del rischio di sicurezza. Come risultato di questo processo, a ciascun componente viene assegnato un livello di sicurezza target (SL-T).

Come indicato nella Figura 1 e nella Figura 3, alcune parti dello standard riguardano i processi e le procedure, mentre IEC 62443-4-1 e IEC 62443-4-2 riguardano la sicurezza dei componenti. I tipi di componenti secondo IEC 62443-4-2 sono applicazioni software, dispositivi host, dispositivi embedded e di rete. Per ogni tipo di componente, lo standard IEC 62443-4-2 definisce il Capability security level (SL-C) in funzione del requisito del componente (Component Requirement, CR) e al miglioramento del requisito (Requirement Enhancement, RE) che soddisfa. La Tabella 1 riassume SL-A, SL-C, SL-T e la loro relazione.

Tabella 1. Sommario dei livelli di sicurezza

|

Livello di sicurezza |

Capability Security Level |

Livello di sicurezza raggiunto |

|

|

Acronimo |

(SL-T) |

(SL-C) |

(SL-A) |

|

Definizione |

Il livello di sicurezza dell'apparecchiatura deve essere raggiunto in base alla valutazione del rischio a livello di sistema. |

Il livello di sicurezza che l'apparecchiatura è in grado di raggiungere in base ai CR che supporta, secondo IEC 62443-4-2. |

Il livello di sicurezza che l'apparecchiatura raggiunge |

|

Obiettivo |

SL-T ≥ livello definito dalla valutazione del rischio |

SL-C ≥ SL-T |

SL-A ≥ SL-T |

Prendiamo l'esempio di un controllore logico programmabile (Programmable Logic Controller – PLC) collegato in rete. La sicurezza di rete richiede che il PLC sia autenticato in modo che non diventi una porta d'ingresso per eventuali attacchi. Una tecnica ben nota è l'autenticazione basata su chiavi pubbliche. Per quanto riguarda lo standard IEC 62443-4-2:

- Il livello 1 non considera la crittografia a chiave pubblica

- Il livello 2 richiede i processi comunemente adottati come la verifica della firma dei certificati

- I livelli 3 e 4 richiedono la protezione hardware delle chiavi private utilizzate nel processo di autenticazione.

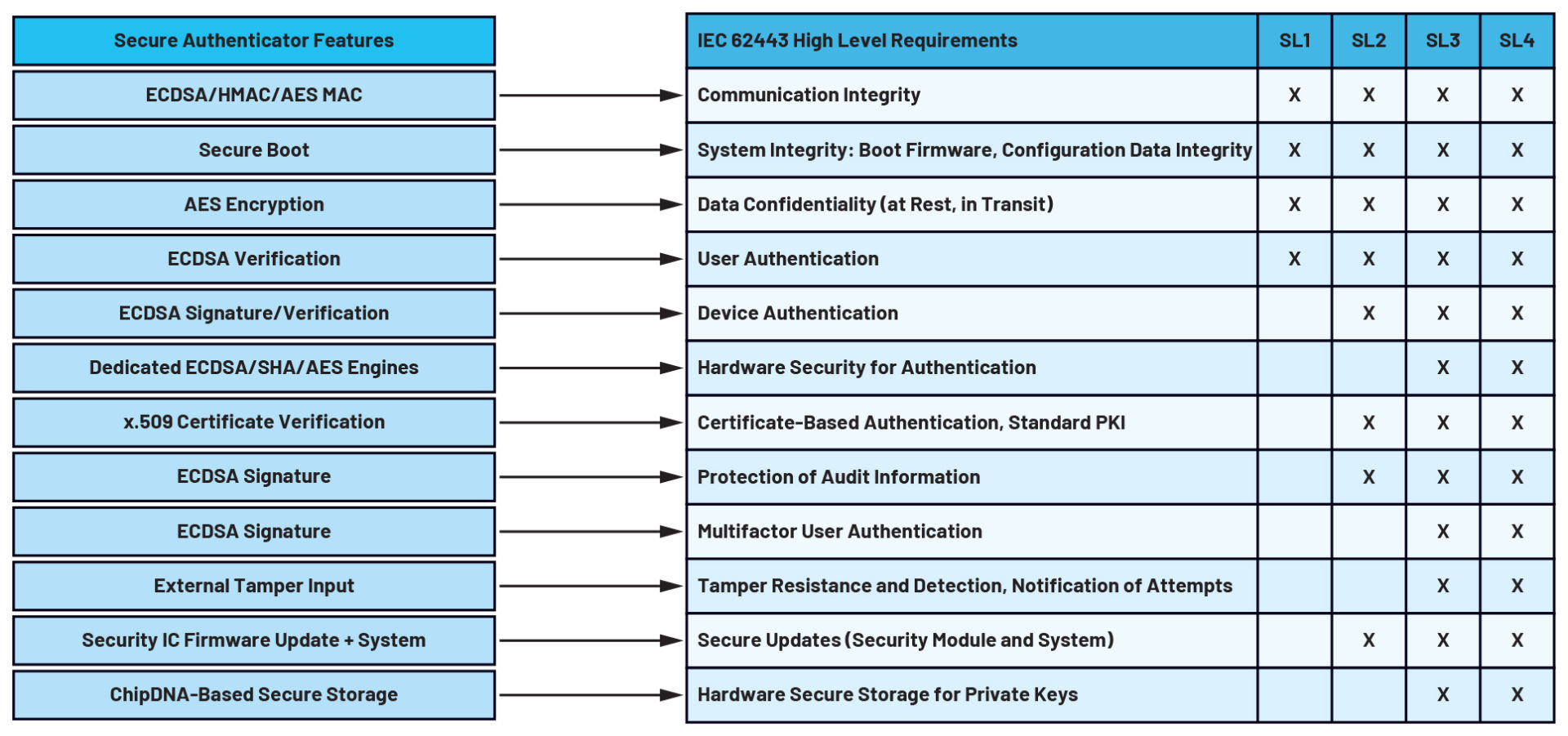

A partire dal livello di sicurezza 2, sono richieste molte funzioni di protezione, tra cui meccanismi basati sulla crittografia che coinvolgono chiavi segrete o private. Per i livelli di sicurezza 3 e 4, in molti casi è necessaria una protezione hardware delle funzioni di sicurezza o di crittografia. È qui che i progettisti di componenti industriali potranno trarre vantaggio da Circuiti Integrati di sicurezza "chiavi in mano", che incorporano meccanismi essenziali quali:

- Memorizzazione sicura delle chiavi

- Protezione dagli attacchi side-channel

- Comandi che si occupano di funzioni quali

- Cifratura dei messaggi

- Calcolo della firma digitale

- Verifica della firma digitale

Questi Circuiti Integrati di sicurezza "chiavi in mano" evitano agli sviluppatori di componenti IACS di investire risorse nella complessa progettazione di sistemi di sicurezza. Un altro vantaggio dell'uso dei Circuiti Integrati di sicurezza è quello di sfruttare intrinsecamente il naturale isolamento tra le funzioni generiche e le funzioni di sicurezza dedicate. La solidità delle funzioni di sicurezza è più facilmente valutabile quando la sicurezza è concentrata in un singolo elemento, piuttosto che diffusa in tutto il sistema. L'isolamento consente inoltre di preservare la verifica della funzione di sicurezza in caso di modifiche al software e/o all'hardware del componente. Gli aggiornamenti possono essere eseguiti senza dover rivalutare l'intera funzione di sicurezza.

Inoltre, i fornitori di Circuiti Integrati sicuri possono implementare tecniche di protezione estremamente forti che non sono accessibili a livello di PCB o di sistema. È il caso di EEPROM o memorie Flash rinforzate o di funzioni fisiche non clonabili (Physical Unclonable Function, PUF) che possono raggiungere il massimo livello di resistenza contro gli attacchi più sofisticati. Nel complesso, i Circuiti Integrati per la sicurezza sono un'ottima base per costruire la protezione del sistema

Cybersecurity: Securing at the Edge

Industria 4.0 significa rilevazione ovunque, in qualsiasi momento, quindi richiede l'impiego di un maggior numero di dispositivi edge. I dispositivi edge IACS comprendono sensori, attuatori, bracci robotici, PLC con i relativi moduli I/O, ecc. Ogni dispositivo edge è collegato ad un'infrastruttura di rete altamente connessa e diventa un potenziale punto di ingresso per gli hacker. Non solo la superficie di attacco si espande proporzionalmente al numero di dispositivi, ma la loro diversa composizione amplia intrinsecamente la varietà dei vettori di aggressione. "Date le piattaforme esistenti, esistono molti vettori di attacco possibili e una maggiore esposizione sia dei dispositivi endpoint che di quelli edge", ha dichiarato Yaniv Karta, CTO di SEWORKS, azienda che si occupa di sicurezza delle applicazioni e penetration-testing. Ad esempio, in un sistema IACS complesso, non tutti i sensori provengono dallo stesso fornitore, né condividono la stessa architettura in termini di microcontrollori, sistemi operativi o stack di comunicazione. Ogni architettura presenta potenzialmente i propri punti deboli. Di conseguenza, l'ICS accumula ed è esposto a tutte le loro vulnerabilità, come illustrato dal database ATT&CK di MITRE6 o dagli avvisi dell'ICS-CERT7.

Inoltre, con la diffusione del trend dell'Industrial Internet of Things IoT (IIoT) nell’incorporare sempre più intelligenza all'edge8 , si stanno sviluppando dispositivi in grado di prendere decisioni autonome sul sistema. Pertanto, è ancora più importante garantire l'affidabilità dell'hardware e del software dei dispositivi, dato che queste decisioni sono fondamentali per la sicurezza, il funzionamento del sistema e altro ancora. Inoltre, proteggere gli investimenti in R&S degli sviluppatori IP di dispositivi da furti legati agli algoritmi di AI, ad esempio, è una considerazione comune che può portare alla decisione di adottare la protezione che un Circuito Integrato sicuro chiavi in mano può offrire.

Un altro punto importante è che una cybersecurity insufficiente può avere un impatto negativo sulla sicurezza funzionale. Le interazioni tra sicurezza funzionale e cybersecurity sono complesse e la loro trattazione meriterebbe un articolo a parte, ma possiamo evidenziare quanto segue:

- IEC 61508: Functional Safety of Electrical/Electronic/Programmable Electronic Safety-Related Systems (Sicurezza funzionale dei sistemi elettrici/elettronici/elettronici programmabili) richiede un'analisi dei rischi di cybersecurity basata sulla IEC 62443.

- Sebbene la IEC 61508 si concentri principalmente sull'analisi dei pericoli e dei rischi, essa richiede una successiva analisi delle minacce alla sicurezza e delle vulnerabilità ogni volta che si verifica un evento di cybersecurity.

I dispositivi edge IACS che abbiamo elencato sono sistemi embedded. La norma IEC 62443-4-2 definisce i requisiti specifici per questi sistemi, come i meccanismi di protezione da malware, gli aggiornamenti sicuri del firmware, la resistenza e il rilevamento delle manomissioni fisiche, le disposizioni della root-of-trust e l'integrità del processo di avvio.

Raggiungere gli obiettivi IEC 62443 con gli autenticatori sicuri di ADI

Gli autenticatori sicuri, detti anche elementi sicuri, di Analog Devices, sono stati progettati per rispondere a questi requisiti, tenendo conto della facilità di implementazione e dell'efficienza dei costi. I Circuiti Integrati fixed-function, dotati di uno stack software completo per il processore host, rappresentano soluzioni chiavi in mano.

Di conseguenza, l'implementazione della sicurezza viene delegata ad ADI e i progettisti di componenti possono concentrarsi sul loro core business. Gli autenticatori sicuri sono la root-of-trust per antonomasia, in quanto forniscono una memorizzazione sicura e immutabile di chiavi/segreti di root e di dati sensibili rappresentativi dello stato dell'apparecchiatura, come ad esempio gli hash del firmware. Sono dotati di una serie completa di funzioni crittografiche, tra cui autenticazione, encryption, archiviazione sicura dei dati, gestione del ciclo di vita e boot/update sicuri.

La tecnologia ChipDNA Physically Unclonable Function (PUF) utilizza la naturale variazione casuale dei processi di produzione dei wafer per generare chiavi crittografiche, anziché memorizzarle nelle tradizionali EEPROM o Flash. Le variazioni sfruttate sono così piccole che anche le tecniche più costose, sofisticate e invasive utilizzate per il reverse engineering dei chip (microscopi elettronici a scansione, fasci di ioni focalizzati e microprobing) sono inefficaci per estrarre le chiavi. Nessuna tecnologia al di fuori dei circuiti integrati può raggiungere un tale livello di resistenza.

Gli autenticatori sicuri consentono anche la gestione di certificati e catene di certificati.9

Inoltre, ADI offre un servizio di pre-programmazione di chiavi e certificati altamente sicuro nei propri stabilimenti, in modo che i produttori di apparecchiature originali (Original Equipment Manufacturer – OEM) possano ricevere parti già predisposte che possono unirsi senza problemi alla loro infrastruttura a chiave pubblica (Public Key Infrastructure – PKI) o abilitare la PKI offline. Le loro solide capacità crittografiche consentono aggiornamenti sicuri del firmware e boot sicuro.

Gli autenticatori sicuri sono l'opzione migliore per aggiungere sicurezza di alto livello a un progetto esistente. Non richiedono l'impegno di R&S per la riprogettazione di un dispositivo in funzione della sicurezza, a fronte di un basso costo della BOM. Per esempio, non richiedono la modifica del microcontrollore principale. A titolo esemplificativo, gli autenticatori sicuri DS28S60 e MAXQ1065 rispondono a tutti i livelli dei requisiti dello standard IEC 62443-4-2, come illustrato nella Figura 5.

I package TDFN da 3 × 3 mm del DS28S60 e del MAXQ1065 li rendono adatti a progetti con vincoli di spazio e il loro basso consumo energetico si adatta perfettamente ai dispositivi edge con vincoli di alimentazione.

Tabella 2. Riepilogo dei parametri principali di DS28S60 e MAXQ1065

|

Caratteristiche del dispositivo |

DS28S60/MAXQ1065 |

|

Operating Temperature |

Da –40 °C a +105 °C |

|

Host Interface |

SPI (I2C in fase di sviluppo) |

|

Supply Voltage |

Da 1,62 V a 3,63 V |

|

Maximum Active Current |

3 mA |

|

Typical Idle Current (25°C) |

0,4 mA |

|

Power Down Current (25°C) |

100 nA |

Le architetture dei componenti IACS che già dispongono di un microcontrollore con le funzioni di sicurezza necessarie per rispondere ai requisiti dello standard IEC 62443-4-2 possono beneficiare di autenticatori sicuri per la distribuzione di chiavi e certificati. Ciò eviterebbe agli OEM o ai loro produttori a contratto di investire in costose strutture di produzione, necessarie per gestire le credenziali segrete dei Circuiti Integrati. Questo approccio proteggerebbe anche le chiavi memorizzate nei microcontrollori dall'estrazione attraverso strumenti di debug come JTAG.

Il portafoglio completo e i dettagli dei prodotti sono disponibili all'indirizzo analog.com/en/product-category/secure-authenticators.html.

Conclusione

Con l'elaborazione e l'adozione dello standard IEC 62443, gli stakeholder IACS hanno aperto la strada a infrastrutture affidabili e sicure. Gli autenticatori sicuri sono la base del futuro dei componenti che rispondono allo standard IEC 62443 e che richiedono una sicurezza solida basata sull'hardware. Gli OEM possono progettare con tranquillità, sapendo che gli autenticatori sicuri li aiuteranno a ottenere le certificazioni desiderate.

NOTE

1. Lorenzo Franceschi-Bicchierai. “Ransomware Gang Accessed Water Supplier’s Control System.” Vice, Agosto 2022.

2. “Protecting Critical Infrastructure.” Cybersecurity and Infrastructure Security Agency.

3. Bruce Schneier. “The Story Behind The Stuxnet Virus.” Forbes, Ottobre 2010.

4. “ISASecure CSA Certified Components.” ISASecure.

5. Patrick O’Brien. “Cybersecurity Risk Assessment According to ISA/IEC 62443-3-2.” Global Cybersecurity Alliance.

6. ATT&CK Matrix for Enterprise.” MITRE ATT&CK®.

7. “Cybersecurity Alerts & Advisories.” Cybersecurity and Infrastructure Security Agency.

8. Ian Beavers. “Intelligence at the Edge Part 1: The Edge Node.” Analog Devices, Inc., Agosto 2017.

9. “Trust Your Digital Certificates—Even When Offline.” Design Solutions, No.56, Maggio 2017.