I dispositivi domestici intelligenti per applicazioni quali l’illuminazione, la sicurezza e il controllo della temperatura possono rendere più facile la vita. Tuttavia le preoccupazioni aumentano quando questi dispositivi apparentemente innocui diventano vittima degli hacker aprendo la strada a situazioni potenzialmente pericolose e dannose. L’anno scorso una società di cybersecurity di Boston ha rilevato come i baby monitor connessi a Internet siano vulnerabili in quanto sprovvisti delle basilari funzioni di sicurezza. Rapid7 ha riscontrato problemi come password nascoste e non modificabili, facile accesso ai numeri di conto corrente presenti sui dispositivi e flussi di dati non criptati. Un pirata informatico non solo può avere accesso al flusso video sul monitor di un bambino, ma può anche trasmettere la propria voce e filmati attraverso questi sistemi. Lo scorso autunno, telecamere a circuito chiuso e Dvr hackerati sono stati impiegati per lanciare un attacco DDoS su larga scala che ha provocato un blackout di Internet di cui sono rimasti vittima molti siti famosi. Chiaramente i consumatori hanno numerosi motivi di preoccupazione. Ma non sono da meno le aziende, che desiderano proteggersi contro la clonazione, la contraffazione, l’ingegneria inversa e i danni al brand che ne possono conseguire. Per questo, nella progettazione di un dispositivo per la casa connessa e intelligente, si deve tenere conto di un aspetto fondamentale: la sicurezza.

La sicurezza smart

Gartner prevede che entro il 2020 nel mondo si conteranno 20,8 miliardi di oggetti connessi, rispetto ai 6,4 miliardi di quest’anno. Si tratta di un importante passo avanti fatto in un breve periodo di tempo e una grande opportunità di mercato che molte società non vogliono perdersi. Eppure, come afferma Gavin Kenny nel blog Ibm Security Intelligence, “nella corsa per essere i primi sul mercato, rispondendo contestualmente all’esigenza di avere attrezzature che non necessitano di una configurazione, la sicurezza in relazione a numerosi dispositivi IoT è purtroppo inadeguata”. Cosa ci vuole per rendere più sicuri i prodotti smart domestici? Innanzitutto occorre tenere presente che molti dispositivi IoT sono integrati in una rete, quindi la violazione di un dispositivo potrebbe esporre potenzialmente anche gli altri ad attacchi maligni. Inoltre bisogna integrare fin da principio la sicurezza a ogni livello di progettazione, dal nodo sensore al chip per il sistema e il cloud. Nel post sul suo blog, Kenny sostiene che anche la sicurezza deve essere smart: “deve essere automatizzata, autonoma, adattabile e possibilmente addirittura cognitiva”.

Verificare, convalidare e autenticare qualsiasi cosa

Dal punto di vista della progettazione è importante verificare ogni collegamento e interfaccia, per accertare la conformità alle norme in materia, ed effettuare controlli di garanzia della qualità per escludere qualsiasi possibile problema. Tecniche quali il secure boot, il salvataggio sicuro delle chiavi, il criptaggio e l’autenticazione sono essenziali. In presenza del “boot” sicuro, un dispositivo elettronico, per funzionare, esegue software autenticati, e quindi affidabili. Il dispositivo può riuscirci attraverso un microcontrollore contenente un software non modificabile (chiamato la “root of trust”). All’accensione, il microcontrollore mette in funzione innanzitutto questo componente di software, che avvia il codice applicazione dopo averne verificato l’autenticità della firma. La verifica della firma avviene utilizzando una chiave pubblica che è stata caricata nel microcontrollore. Oltre a garantire il caricamento di un sistema in un ambiente noto e sicuro e a fornire un salvataggio su chip delle chiavi di criptaggio, un microcontrollore sicuro può essere utilizzato anche in tutte le normali modalità: per eseguire software, monitorare sensori o altri input, e controllare output all’interno di un sistema. L’autenticazione sicura, a due vie - in cui due soggetti devono dimostrarsi reciprocamente la loro identità - aiuta a proteggere contro gli attacchi maligni. Per questo tipo di autenticazione possono essere utilizzati gli algoritmi crittografici a chiave simmetrica, per esempio il Secure Hash Algorithm. Con le chiavi simmetriche, host e slave devono operare dalla stessa chiave segreta, e il segreto viene protetto bilateralmente contro i disclosure attack. I sistemi a chiave simmetrica presentano due svantaggi: la gestione/distribuzione delle chiavi e la necessità di proteggere la chiave segreta all’interno sia del sistema host sia del sistema slave. Dato che, all’interno di ogni sistema a chiavi simmetriche, l’host e tutti gli slave sostanzialmente condividono la stessa unica chiave segreta, è necessario prevedere un metodo di creazione e derivazione delle chiavi, per impedire che esse aumentino a dismisura e non siano più gestibili. Per far fronte a questi inconvenienti, in alternativa si possono utilizzare gli algoritmi crittografici a chiave asimmetrica, per esempio l’Elliptic Curve Digital Signature Algorithm. Le chiavi asimmetriche sono infatti diverse ma collegate a livello matematico. L’host utilizza una chiave pubblica (che non necessita di protezione contro la divulgazione) e lo slave ne utilizza una corrispondente privata (che deve essere protetta). L’uso dell’algoritmo Ecdsa è vantaggioso perché il soggetto che autentica la periferica non è obbligato a salvare in modo sicuro un dato segreto, bensì può utilizzare una chiave pubblica che può essere distribuita liberamente. Pertanto gli algoritmi asimmetrici risolvono sia il problema della distribuzione delle chiavi sia quello legato alla necessità di proteggere la chiave nel sistema host. All’interno di un sistema potrebbe essere necessario andare oltre la semplice autenticazione di una periferica, di un sensore o di un consumabile in un sistema host. Potrebbe essere inoltre estremamente importante garantire che i dati monitorati e inviati da un sensore a un punto di decisione o aggregazione non siano stati modificati o che i segnali di controllo inviati a una valvola o a un attuatore non siano compromessi. Perché un sistema possa essere considerato sicuro è spesso importante considerare l’aspetto dell’autenticazione di una catena di dati dal nodo sensore protetto al server web o da quest’ultimo all’attuatore/controllore di sistema.

Maggiore protezione grazie a Mcu e autenticatori sicuri

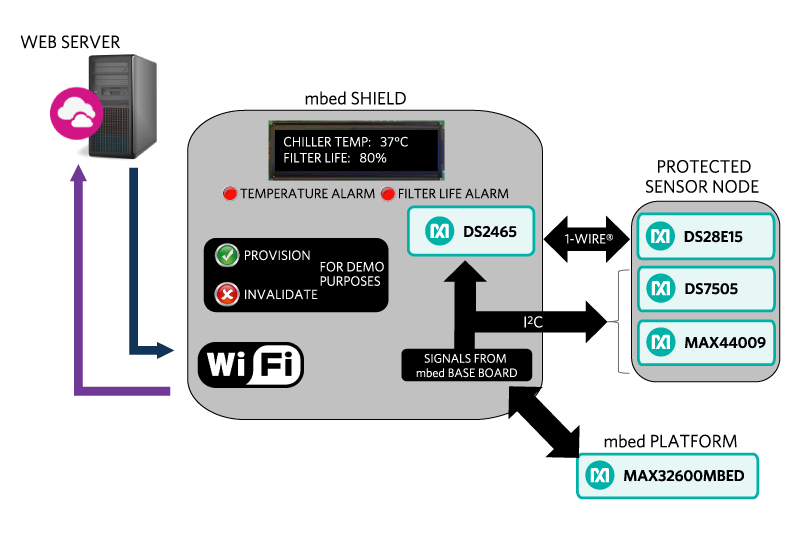

La realizzazione di progetti IoT più sicuri dipende dalla tecnologia su cui si fondano. Grazie a microcontrollori sicuri in cui la crittografia avanzata è integrata alla sicurezza fisica è possibile garantire una protezione efficace contro la manomissione fisica, l’ingegneria inversa e gli attacchi side-channel. Per esempio, i microcontrollori di sicurezza DeepCover di Maxim Integrated sono dotati di una memoria Sram non volatile di sicurezza integrata che viene cancellata istantaneamente quando viene rilevata un’intrusione. I microcontrollori a bassa potenza sono dotati anche di motori crittografici hardware certificati Fips che supportano gli algoritmi standard del settore, come pure il criptaggio brevettato dei dati e dei codici in tempo reale per una protezione a 360° delle memorie esterne. Per garantire la qualità e la sicurezza, la prevenzione della contraffazione, il boot sicuro, il controllo dell’utilizzo, la protezione Gpio e l’autenticazione periferica, Maxim propone gli autenticatori sicuri DeepCover, che implementano la sicurezza fisica avanzata. Inoltre, per proteggere i dati sensibili da manomissione fisica o ambientale, l’azienda si avvale dei DeepCover Security Manager, dispositivi che coniugano la sicurezza fisica avanzata con una memoria on-chip nonimprinting. Per agevolare il processo di sviluppo di prodotti connessi smart e sicuri, Maxim mette a disposizione MAX32600MBED#, il suo progetto di riferimento di sicurezza integrata IoT basato sulla piattaforma Arm mbed. Questa soluzione protegge i nodi sensori e i sensori industriali tramite l’autenticazione e la notifica via Wi-Fi tra il nodo e un server web ospitato da Maxim. Inoltre utilizza l’algoritmo a chiave simmetrica Sha-256, consentendovi di integrare velocemente la vostra applicazione. Il progetto di riferimento rende superfluo il salvataggio della chiave sicura nella memoria del processore.