Conosciamo il clamore che avvolge l’Internet delle Cose. In molti casi si evidenzia spesso il contrasto tra le attese e l’evidente mancanza di sviluppo. Alcuni si spingono fino ad affermare che l’Internet delle cose rappresenti semplicemente un nuovo nome appariscente per applicazioni che esistono già. Ad esempio, quando vivevo in Finlandia nel 2005, ho conosciuto un ingegnere che accedeva tramite il cellulare alla sua casa di campagna e attivava la sauna dall’ufficio. Oggi la si etichetterebbe come “smart home” resa possibile dall’Internet delle cose, mentre all’epoca di trattava semplicemente di una soluzione intelligente e comoda sviluppata da un appassionato. Quando si parla di Internet delle cose, non si può dimenticare di menzionare la previsione di 50 miliardi di dispositivi connessi nella nostra vita quotidiana entro il 2020. Nonostante tutta l’enfasi, questa rappresenta probabilmente l’affermazione più ricorrente e importante riguardo al futuro dell’Internet delle cose. Indipendentemente dal fatto che il numero di nodi connessi raggiungerà i 20 o i 50 miliardi, non vi è dubbio che affronteremo un futuro in cui un numero significativamente più elevato di “cose” saranno connesse. I dispositivi diventeranno sempre più interoperabili, massicce quantità di dati saranno generate e quindi ci sarà una domanda crescente di soluzioni per la gestione dei dati. Man mano che la tecnologia diventa sempre più parte integrante delle nostre vite professionali e personali, la sicurezza e la confidenzialità dei dati diventano un aspetto cruciale delle scelte architetturali di un sistema IoT. Un esempio interessante era un’applicazione grazie alla quale, essendo fuori casa, era possibile contattare il frigorifero e ricevere una lista del contenuto, insieme a suggerimenti di piatti per la cena. Selezionando un certo menu, era anche possibile ricevere la lista degli ingredienti mancanti da acquistare sulla via di casa. Seppur si tratti di una soluzione molto utile per i professionisti sempre indaffarati, se fosse attaccata sarebbe soggetta al rischio di rivelare gli orari in cui si è assenti da casa.

Parametri critici

I vantaggi in termini di connettività, di dispositivi intelligenti e di disponibilità dei dati in tempo reale sono senza dubbio predominanti nei campi di applicazione professionali come strutture sanitarie, fabbriche e servizi urbani che adotteranno soluzioni IoT. I primi utilizzatori di tali sistemi IoT dovranno affrontare la sfida non solo di scegliere il tipo di connessione radio o i protocolli di comunicazione più adatti, ma anche quella fondamentale di scegliere l’approccio di sicurezza migliore. Il rischio di una falla nella sicurezza di un sistema IoT è ovviamente dovuto alla fase embrionale in cui si trova il mercato IoT ed alla inevitabile attuale assenza di standard. In futuro l’attuale mancanza di maturità nello sviluppo di questi sistemi sarà superata dall’adozione del protocollo IPv6, che garantisce un numero praticamente illimitato di indirizzi IP. Fino alla completa migrazione a IPv6, la comunità di progettisti dovrà effettuare scelte architetturali sulla base delle attuali soluzioni hardware e software. Nello sviluppare un nodo di una rete IoT si devono prendere in considerazione diversi parametri critici. Il punto di partenza è la valutazione dei rischi dell’applicazione. Chiaramente un’applicazione personale implica meno rischi rispetto ad ambito professionale. Il livello di rischio determina le scelte in termini di sicurezza.

La sicurezza nel nodo può essere divisa in tre aree:

1 - Autenticazione del dispositivo

2 - Sicurezza dei dati tramite crittografia

3 - Rivelazione di intrusioni.

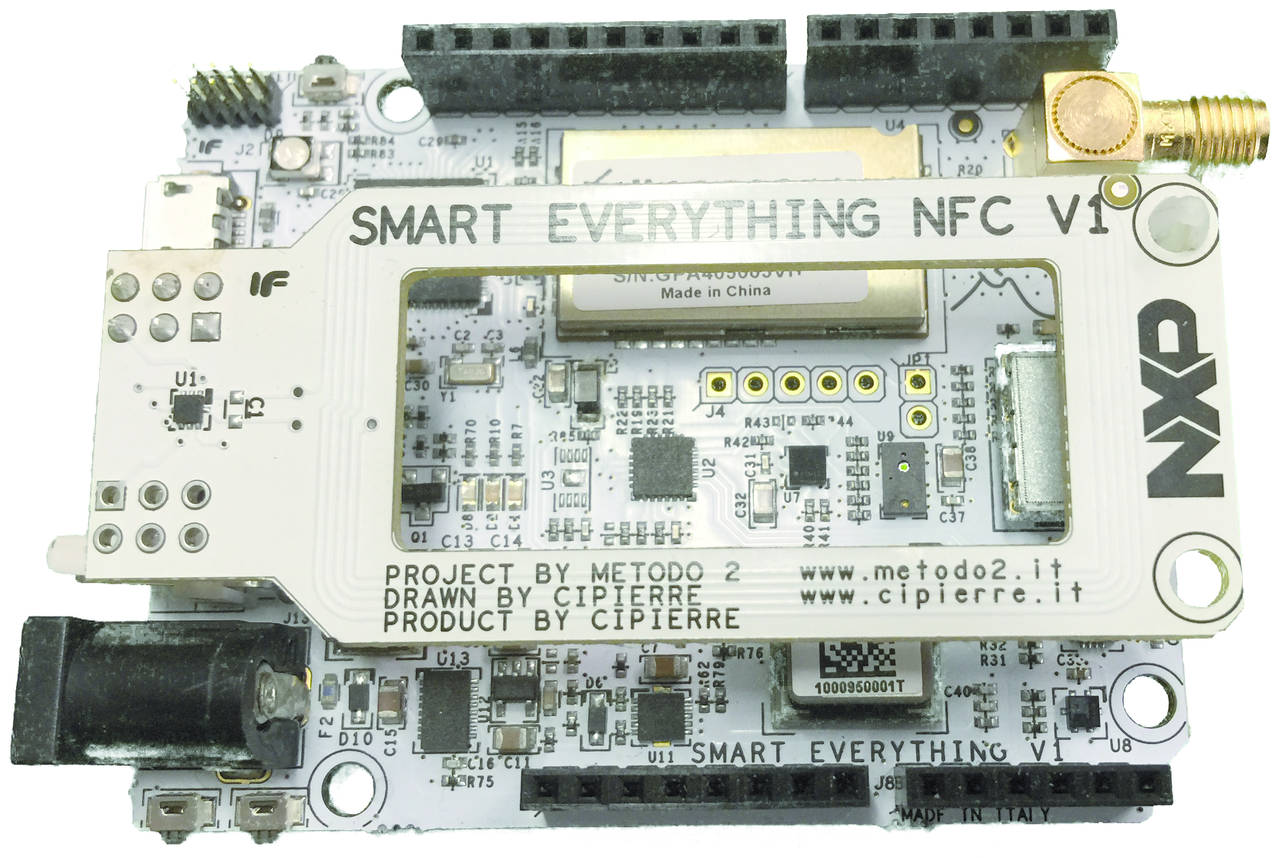

L’autenticazione del dispositivo è critica per vari motivi. Innanzitutto solo dispositivi approvati dovrebbero essere in grado di comunicare con la rete. Se l’accesso non è controllato si introduce automaticamente un rischio. In secondo luogo, i nodi possono essere gestiti dal Cloud. Infatti il Cloud include la memorizzazione dei dati, la loro visualizzazione ed anche la gestione di dispositivi. Dunque è critico che i nodi siano dotati di un tipo di microcontrollore adatto a gestire correttamente l’interrogazione e la gestione del dispositivo direttamente dal Cloud. Infine, molti nodi saranno realizzati in volumi significativi, come ad esempio nel caso di un processo manifatturiero con migliaia di nodi alimentati a batteria. L’installazione ed il processo di configurazione di questi nodi deve essere sicuro, semplice ed efficiente. Una tecnologia perfettamente adatta a questo scopo è la Near Field Communication. La tecnologia NFC è oggi matura ed impiegata in numerosi smartphone e tablet. Per l’autenticazione del nodo tale tecnologia gestisce in maniera sicura le chiavi per l’autenticazione nel sistema. Il sistema NFC negli smartphone o tablet può alimentare una tag che contiene le chiavi di autenticazione a distanza di pochi centimetri dal nodo. Le chiavi sono trasmesse in modo sicuro al dispositivo palmare e da qui trasferite attraverso la rete Wi-Fi al coordinatore della rete o al gateway. All’accensione del nodo le chiavi sono autenticate e il dispositivo viene connesso in modo sicuro alla rete e quindi configurato per il funzionamento. Rendere sicuri i dati attraverso la crittografia rappresenta una decisione architetturale critica. In molti nodi il microcontrollore costituisce il cuore del sistema. Di conseguenza, scegliere un microcontrollore con funzioni crittografiche integrate dovrebbe essere una priorità nel progetto del sistema. La richiesta minima è lo standard AES 128 (Advanced Encryption Standard a 128 bit). Standard crittografici più avanzati e la gestione delle chiavi sono disponibili come circuiti integrati esterni che si collegato al microcontrollore. Chiaramente, nella scelta di queste soluzioni è necessario trovare un compromesso tra il livello di protezione dei dati e la velocità. Soluzioni hardware prodotte da molti fornitori stanno avanzando rapidamente per rispondere alle richieste di sicurezza dei nodi. Sono disponibili delle soluzioni a microcontrollore che combinano la connettività senza fili, la crittografia, la gestione del sistema e una quantità adeguata di memoria su chip. Considerando la previsioni di diffusione di miliardi di nodi, questi sistemi diventeranno i candidati ideali quali punti di intrusione nella rete.

I nodi posso essere gestiti dal coordinatore della rete o dal gateway del sistema. Tuttavia molti sistemi IoT utilizzeranno il Cloud per la gestione dei nodi. Le funzioni da svolgere includeranno la rilevazione di intrusione, allarmi di sicurezza, aggiornamenti per nuove applicazioni e aggiornamenti del firmware del sistema. Chiaramente, la scelta del microcontrollore più adatto per questa architettura è cruciale. Il microcontrollore deve consentire che l’indirizzo IP desiderato sia gestito efficacemente dal Cloud. L’avvio sicuro per la verifica che il codice contenuto nella memoria flash sia lo stesso programmato durante la fabbricazione rappresenta una procedura importante di rivelazione delle intrusioni. La capacità di collegarsi e inviare allarmi di sicurezza e ricevere degli aggiornamenti attraverso il Cloud richiederà l’impiego di protocolli di comunicazione adeguati, come Mqtt per M2M e Http per IoT. Una volta avvenuto il collegamento, la comunicazione sulla rete avviene abilitando protocolli come Tls o Dtl. I nodi IoT costituiscono senza dubbio un sottosistema di una piattaforma IoT e richiedono la combinazione di coordinatori di rete o gateway insieme a servizi Cloud e a una vasta gamma di software per la sicurezza che completano il sistema. Tuttavia, dato che l’evoluzione degli standard è ancora in corso ed è necessario scegliere tra molte soluzioni di connessione radio vecchie e nuove, orientarsi tra le opzioni e scegliere può essere un compito complesso e scoraggiante.

Minimizzare i rischi

Una cosa certa è l’importanza della sicurezza per un nodo, che diventerà la via di accesso preferita dagli hacker per far breccia nel sistema. Questi rischi possono essere mitigati grazie alla scelta delle migliori soluzioni hardware. Rivolgendovi ad Arrow Electronics potete contare su un consiglio fidato e assicurato per fare la migliore scelta di progetto. Infatti il tema della sicurezza ha profonde radici nel Dna di Arrow che combina la conoscenza del sistema con l’esperienza di Arrow Components, Arrow Oem Computing Solutions e di Arrow Enterprise Computing Solutions.