Nella Nuova Era dei “Wireless Battery Management Systems” (wBMS), la sicurezza è al centro dell’attenzione. È possibile ottenere tutti i vantaggi della tecnologia wBMS solo se si è in grado di garantire la sicurezza del sistema dal processo al prodotto.

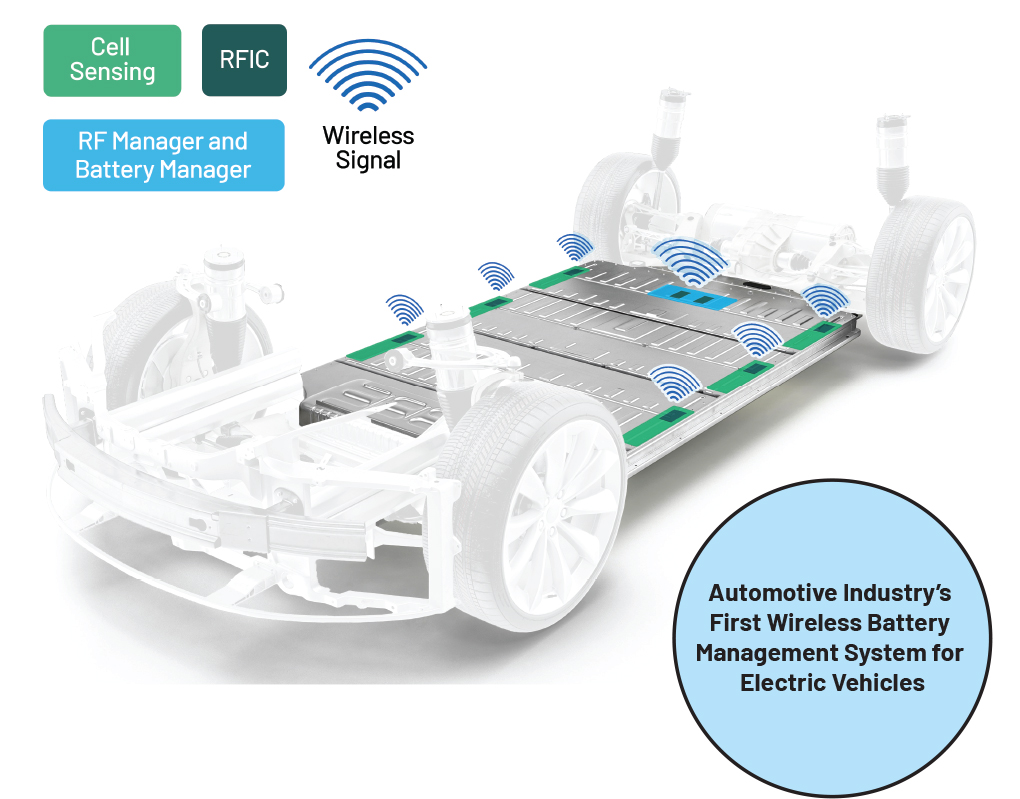

Le sfide identificate nelle prime conversazioni con gli OEM di veicoli elettrici (EV) sui vantaggi tecnologici e commerciali legati ai sistemi wireless per la gestione della batteria (wireless Battery Management systems, wBMS) sembravano scoraggianti, ma la contropartita è troppo promettente per essere ignorata. I numerosi vantaggi intrinseci della connettività wireless rispetto alle architetture cablate sono già stati dimostrati in innumerevoli applicazioni commerciali e il BMS era un altro candidato ovvio per la riduzione dei cablaggi.

La prospettiva di un pacco batterie per veicoli elettrici più leggero, modulare e compatto, finalmente liberato dal complesso cablaggio di comunicazione, è stata accolta con entusiasmo. Eliminando fino al 90% del cablaggio del pacco e il 15% del suo volume, è possibile ridurre in modo significativo il progetto e l'ingombro dell'intero veicolo, così come il costo dell'elenco materiali (BOM), la complessità dello sviluppo e la manodopera associata all'installazione e alla manutenzione.

Inoltre, un singolo progetto di batteria wireless può essere facilmente scalato sull'intera flotta di veicoli elettrici di un OEM, evitando così costose riprogettazioni dei cablaggi per ogni marca e modello. Con il wBMS, gli OEM possono modificare liberamente il progetto del telaio dell'auto senza preoccuparsi di dover riconfigurare il cablaggio del BMS all'interno del pacco batteria.

In una prospettiva più ampia, la continua riduzione del peso dei veicoli e delle dimensioni dei pacchi batterie sarà essenziale per estendere l'autonomia dei veicoli elettrici negli anni a venire. La tecnologia wBMS svolgerà quindi un ruolo fondamentale nell'aiutare gli OEM a rafforzare le loro capacità di estensione dell'autonomia, contribuendo così a superare la persistente ansia dei consumatori su questo aspetto degli EV.

Nel complesso, ciò promette non solo di stimolare una maggiore diffusione dei veicoli elettrici, ma di offrire anche agli OEM l'opportunità di conquistare la leadership del mercato dei veicoli elettrici grazie a quanto viene dichiarato in merito all'autonomia di guida. Questo rimarrà un elemento di differenziazione importante tra gli OEM di veicoli elettrici anche in futuro. Ulteriori dettagli sui vantaggi e sull'analisi di mercato sono disponibili in “Electric Vehicle Wireless Battery Management Revolution Has Begun and the ROI Potential Is Huge” (La rivoluzione della gestione wireless delle batterie dei veicoli elettrici è iniziata e il potenziale ROI è enorme).1

Un nuovo standard di sicurezza

Le sfide da superare per realizzare le promesse del wBMS sono numerose. Le comunicazioni wireless utilizzate nel wBMS devono essere sufficientemente resistenti alle interferenze durante la guida e il sistema deve essere sicuro in tutte le condizioni. Ma una progettazione robusta e sicura, da sola, potrebbe non essere sufficiente contro un aggressore determinato: è qui che entra in gioco la sicurezza del sistema.

Le fonti di interferenza cambiano a seconda del luogo in cui l'auto sta procedendo (per esempio, città o campagna) e anche se nell’abitacolo qualcuno sta usando un altro dispositivo wireless che opera sulla stessa frequenza. Anche le riflessioni all'interno del pacco batteria possono degradare le prestazioni, a seconda del materiale utilizzato per la struttura che ospita le sue celle. Esiste una possibilità significativa che il segnale wBMS possa fluttuare, interrompendo potenzialmente la comunicazione in condizioni normali, figuriamoci di fronte a un malintenzionato.

Se la comunicazione wBMS viene in qualche modo interrotta, l'auto può passare alla "modalità sicura" con prestazioni ridotte per consentire al conducente di agire o, in caso di perdita completa delle comunicazioni wBMS, fermarsi in modo sicuro. Ciò può essere ottenuto grazie a una corretta progettazione della sicurezza, che tiene conto di tutte le possibili modalità di guasto del sistema e implementa meccanismi di protezione end-to-end che affrontano i guasti casuali dei componenti.

Ma la progettazione della sicurezza non tiene conto della possibilità che dei malintenzionati possano sfruttare il sistema a loro vantaggio, ad esempio prendendo il controllo dell'auto da remoto. L’esistenza di questa possibilità su un veicolo in movimento è stata dimostrata da alcuni ricercatori durante la conferenza Black Hat 2016, utilizzando un accesso remoto attraverso il gateway dell’autovettura. Pertanto, la robustezza del wireless e la progettazione a prova di errore non sono sufficienti, devono essere accompagnate dalla sicurezza. La dimostrazione del Black Hat ha rappresentato una lezione preziosa, che ha dimostrato che i futuri sistemi wireless nelle automobili devono essere progettati in modo tale da non poter essere sfruttati come un ulteriore punto di accesso remoto. Di contro, i pacchi batteria cablati di tipo convenzionale non offrono la possibilità di accesso remoto, quindi per accedere ai dati della batteria un hacker dovrebbe avere accesso fisico a un ambiente ad alta tensione all’interno del veicolo.

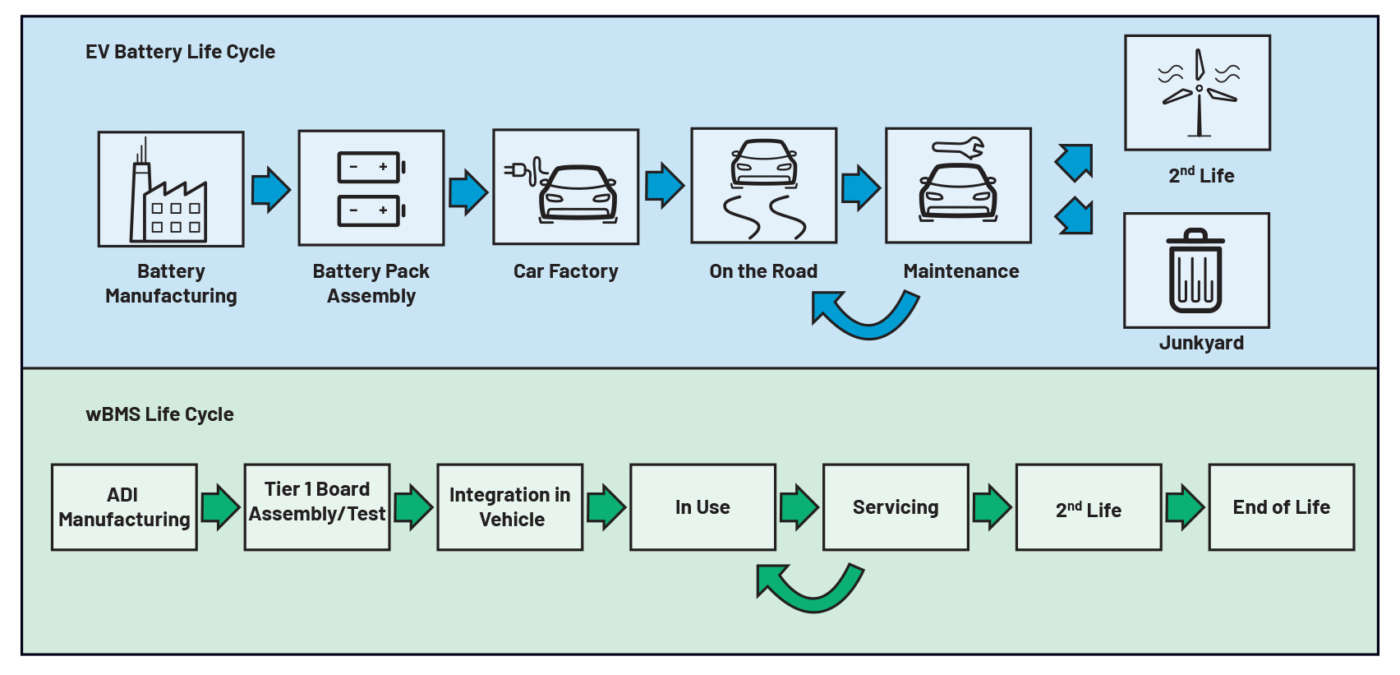

Durante il ciclo di vita delle batterie degli EV possono sorgere ulteriori problemi di sicurezza, come illustrato nella Figura 2. In Analog Devices, Inc. (ADI), il nostro approccio alla progettazione di wBMS si concentra sulla comprensione delle diverse fasi attraversate dalla batteria di un EV, dalla nascita alla fabbrica, alla distribuzione e alla manutenzione, infine a quelle di un loro utilizzo successivo o della fine del ciclo di vita. Questi casi d'uso definiscono le varie funzioni che un wBMS deve supportare. Ad esempio, la prevenzione dell'accesso remoto non autorizzato è un aspetto da tenere in considerazione durante la distribuzione dei veicoli elettrici, ma durante la produzione è necessario un accesso più flessibile. Un altro esempio è quello della manutenibilità, dove le leggi sul diritto alla riparazione richiedono che i proprietari delle auto possano risolvere i problemi che derivano dalle celle della batteria o dal wBMS associato. Ciò significa che deve essere supportato un modo legittimo di aggiornare il software del wBMS e che il meccanismo di aggiornamento non deve compromettere la sicurezza del veicolo quando lascia il centro di assistenza.

Inoltre, quando non soddisfano più gli standard di prestazione dei veicoli elettrici, le batterie vengono talvolta riassegnate al settore energetico. Ciò richiede un trasferimento sicuro della proprietà della batteria EV dalla sua prima vita a quella successiva. Poiché le batterie sono dispositivi privi di intelligenza incorporata, spetta al wBMS che le accompagna applicare le politiche di sicurezza adeguate che meglio si adattano al ciclo di vita della batteria EV. Prima di passare alla seconda vita, è necessario cancellare in modo sicuro i segreti di quella precedente.

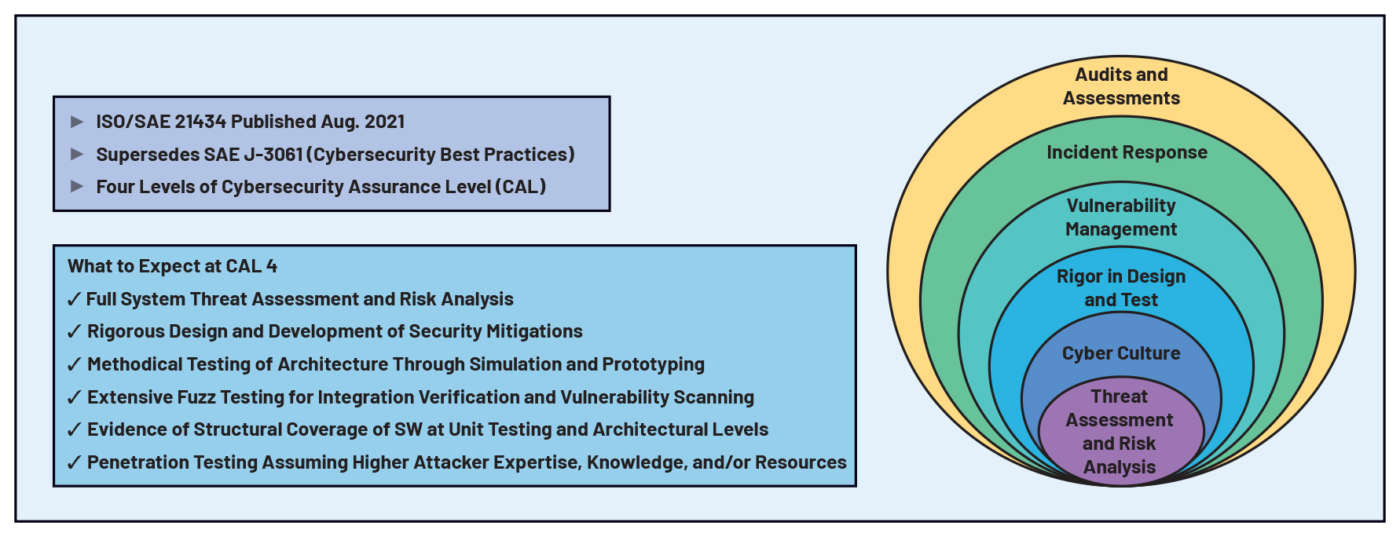

ADI ha anticipato queste problematiche e le ha affrontate in conformità con i propri principi di progettazione che attribuiscono un valore superiore - e un controllo esaustivo - al mantenimento e al miglioramento dell'integrità della sicurezza dal processo al prodotto. Parallelamente, lo standard ISO/SAE 214342 sul tema "Road Vehicles: Cybersecurity Engineering", in fase di sviluppo negli ultimi tre anni, è stato ufficialmente rilasciato nell'agosto 2021. Definisce un framework end-to-end completo, simile ai quattro livelli di “Cybersecurity Assurance”. Gli OEM e i fornitori del settore automotive sono valutati su una scala da 1 a 4, con 4 che indica il massimo livello di conformità (vedi Figura 3).

L'approccio di ADI per il wBMS è in linea con la norma ISO/SAE 21434 per il massimo livello di esame e di rigore necessario per uno sviluppo sicuro del prodotto nell'industria automobilistica. A questo scopo, per valutare le proprie politiche e i propri processi di sviluppo interni ADI si è affidata a TÜV-Nord, un noto e riconosciuto laboratorio di certificazione. Il risultato è stato che le nostre politiche e i nostri processi sono stati verificati per essere pienamente conformi al nuovo standard ISO 21434, come mostrato nella Figura 4.

Per la sicurezza è necessario un controllo rigoroso dal dispositivo alla rete

Seguendo il nostro processo sistematico di progettazione del prodotto wBMS, è stata condotta una valutazione delle minacce e un'analisi dei rischi (TARA) per tracciare il panorama delle minacce in base all'uso che il cliente intende fare del prodotto. Comprendendo le funzioni del sistema e i vari modi in cui verrà utilizzato nel corso della sua vita, possiamo determinare quali risorse chiave devono essere protette e da quali potenziali minacce.

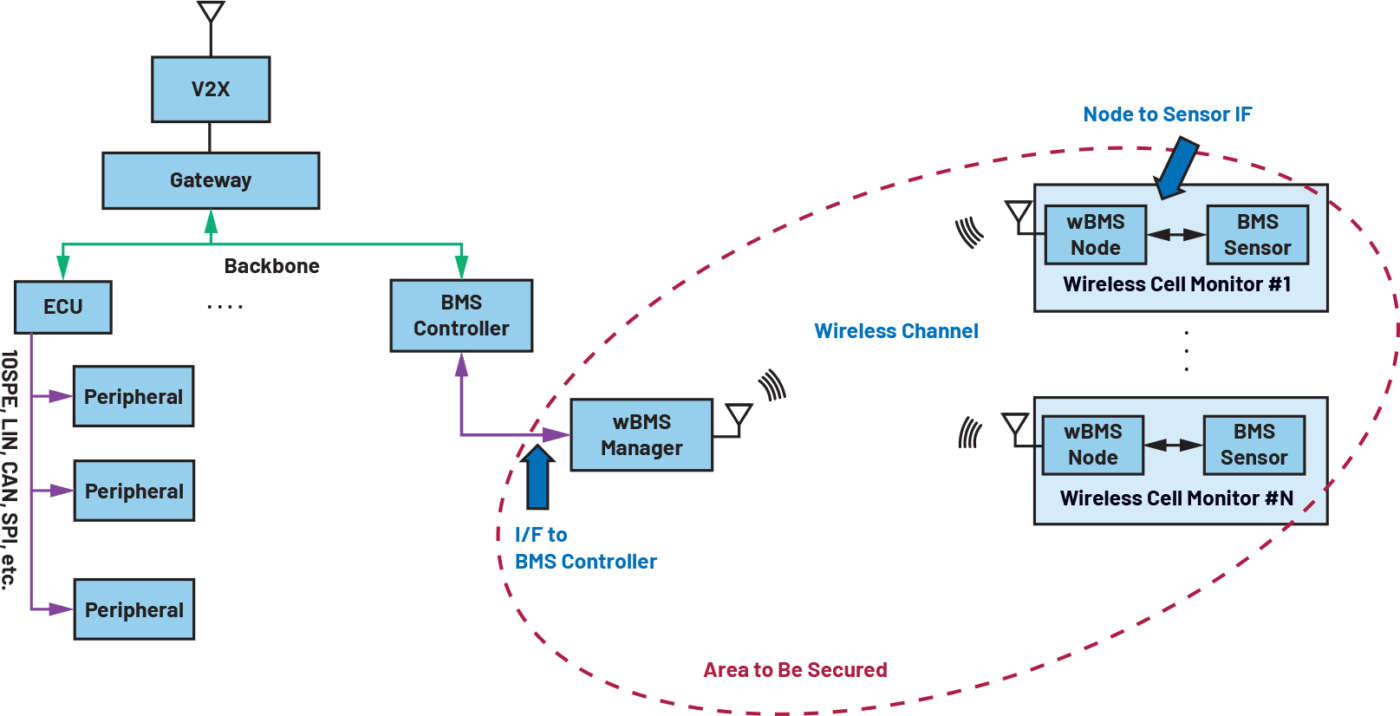

Esistono diverse tecniche di TARA, tra cui il noto metodo Microsoft STRIDE , che tenta di modellare le minacce considerandone sei tipologie abbreviate nel termine STRIDE: Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service ed Elevation of Privilege. Possiamo quindi applicarlo alle diverse interfacce dei componenti che compongono il sistema wBMS, come mostrato nella Figura 5. Queste interfacce sono le tappe naturali lungo i percorsi dei flussi di dati e di controllo, dove un potenziale aggressore può ottenere un accesso non autorizzato alle risorse del sistema. Impersonando l'attaccante e chiedendoci quanto e perché ogni minaccia sia applicabile a ciascuna interfaccia, possiamo tracciare i possibili percorsi di attacco, determinando quanto sia probabile che questa minaccia si verifichi e quanto gravi possano essere le conseguenze in caso di successo. Ripetiamo poi questo processo di riflessione nelle diverse fasi del ciclo di vita, poiché la probabilità e l'impatto della minaccia possono variare a seconda dell'ambiente in cui si trova il prodotto (ad esempio, magazzino o distribuzione). Queste informazioni indicheranno la necessità di adottare determinate contromisure.

Prendiamo ad esempio il canale wireless tra i monitor delle celle e il gestore del wBMS durante la distribuzione, come mostrato nella Figura 5. Se il valore è costituito dai dati provenienti dai monitor delle celle wireless e la preoccupazione è quella di far trapelare i dati a un intercettatore, li si potrebbe crittografare quando passano attraverso il canale wireless. Se la preoccupazione è che i dati vengano manomessi durante il passaggio attraverso il canale, allora li si potrebbe proteggere con un meccanismo di integrità dei dati, come un codice di integrità dei messaggi. Se la preoccupazione è quella di identificare la provenienza dei dati, allora avremo bisogno di un metodo per autenticare i monitor delle celle wireless al gestore del wBMS.

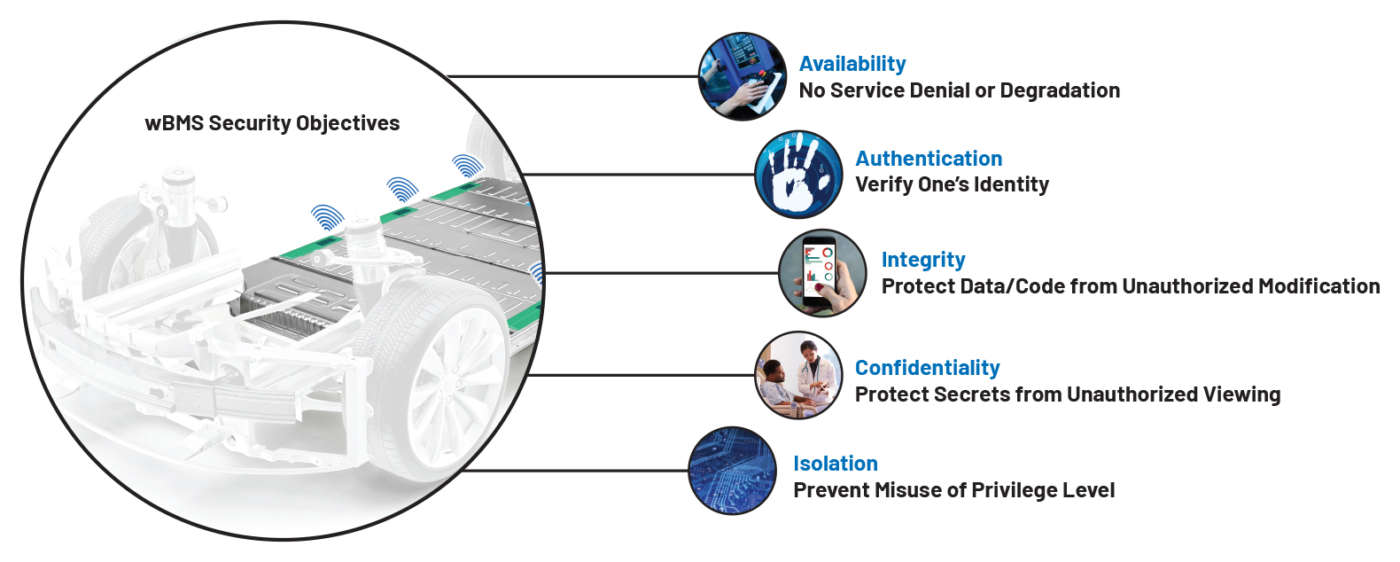

Questo esercizio ci permette di identificare gli obiettivi di sicurezza fondamentali di un sistema wBMS, come illustrato nella Figura 6. Per essere garantiti, questi obiettivi richiederanno l’implementazione di alcuni meccanismi.

Molto spesso ci si chiede "fino a che punto dobbiamo spingerci nella scelta dei meccanismi per raggiungere un particolare obiettivo di sicurezza?" L'aggiunta di ulteriori contromisure migliorerebbe quasi certamente la sicurezza complessiva del prodotto, ma a costi elevati e con possibili inutili disagi per il consumatore finale che lo utilizza. Una strategia comune è quella di mitigare le minacce più probabili e più facili da implementare. Attacchi più sofisticati, che tendono a colpire beni di valore più elevato, richiederanno probabilmente contromisure di sicurezza più incisive, che però potrebbero essere estremamente improbabili e, conseguentemente, con ritorni modesti in caso di implementazione.

Nel wBMS, ad esempio, la manomissione fisica dei componenti dell’IC per ottenere l'accesso ai dati di misura della batteria mentre il veicolo è per strada è estremamente improbabile, poiché sarebbe necessario un meccanico ben addestrato, con una profonda conoscenza delle batterie EV e che operasse sulle parti dell'auto mentre questa è in movimento. Nella vita reale, un aggressore tenterebbe probabilmente una via più semplice, se esistesse. Un tipo comune di attacco ai sistemi in rete è l'attacco denial of service (DoS), che priva l'utente della possibilità di utilizzare il prodotto. Si può creare un disturbatore wireless portatile per cercare di interferire con le funzioni del wBMS (difficile), ma si possono anche sgonfiare le gomme (facile).

Questa fase di riconciliazione dei rischi con una serie di mitigazioni appropriate è nota come analisi del rischio. Soppesando l'impatto e la probabilità delle minacce rilevanti prima e dopo l'introduzione di adeguate contromisure, possiamo determinare se i rischi residui sono stati ragionevolmente ridotti al minimo. Il risultato finale è quello nel quale vengono introdotte solo le caratteristiche di sicurezza necessarie, a un livello di costo accettabile per il cliente.

Il TARA per il wBMS punta a due aspetti importanti della sua sicurezza: quella a livello di dispositivo e quella della rete wireless.

La prima regola di qualsiasi sistema sicuro è "tieni segrete le tue chiavi!". Questo vale sia sui dispositivi che nei nostri centri di produzione in tutto il mondo. La sicurezza dei dispositivi wBMS di ADI prende in considerazione hardware, IC e relativo software di basso livello, garantendo che il sistema sia in grado di avviarsi in modo sicuro da memoria non modificabile attraverso una piattaforma affidabile per l'esecuzione del codice. Tutto il codice software viene autenticato prima dell'esecuzione e qualunque suo aggiornamento sul campo richiede l'autorizzazione mediante credenziali preinstallate. Una volta che il sistema è stato installato nel veicolo, il ritorno a una versione precedente (ed eventualmente vulnerabile) del software viene impedito. Inoltre, sempre dopo l’installazione, le porte di debug vengono bloccate, eliminando così la possibilità di un accesso “backdoor” non autorizzato al sistema.

La sicurezza della rete è mirata a proteggere la comunicazione over-the-air tra un nodo di monitoraggio della cella wBMS e il gestore della rete all'interno della struttura del pacco batterie. La sicurezza inizia al momento dell'adesione alla rete, dove viene verificata l'appartenenza di tutti i nodi partecipanti. Questo impedisce l’aggregazione in rete di nodi presenti casualmente, anche se si trovano fisicamente nelle vicinanze. L'autenticazione reciproca dei nodi al gestore della rete a livello di applicazione proteggerà ulteriormente il canale di comunicazione wireless, rendendo impossibile per un aggressore “man-in-the-middle” presentarsi al gestore travestito da nodo legittimo, o viceversa. Inoltre, per garantire che solo il destinatario previsto possa accedere ai dati, viene utilizzata una codifica basata su AES per lo “scramble” crittografico degli stessi, impedendo la perdita di informazioni verso qualsiasi potenziale intercettatore.

Protezione delle chiavi

Come avviene per tutti i sistemi sicuri, il cuore della sicurezza è costituito da un insieme di algoritmi e chiavi crittografiche. I wBMS di ADI seguono le linee guida approvate dal NIST, il che significa scegliere algoritmi e dimensioni delle chiavi che si allineano a un livello minimo di sicurezza di 128 bit, adatti alla protezione dei dati-a-riposo (ad esempio, AES-128, SHA-256, EC-256) e che come nel caso dell’IEEE 802.15.4 utilizzano algoritmi presenti in standard di comunicazione wireless ben collaudati.

Le chiavi utilizzate per la sicurezza dei dispositivi vengono in genere installate durante il processo di produzione di ADI e non lasciano mai i dispositivi IC. Queste chiavi, utilizzate per garantire la sicurezza del sistema, sono a loro volta protette fisicamente dai dispositivi IC contro gli accessi non autorizzati, sia durante l’uso che a riposo. Inoltre una struttura di chiavi gerarchica protegge tutte le chiavi a livello di applicazione salvandole in forma crittografata nella memoria non volatile, comprese quelle utilizzate per la sicurezza della rete.

Per facilitare l'autenticazione reciproca dei nodi della rete, nel wBMS di ADI ogni nodo è stato dotato, durante la produzione, di una coppia univoca di chiavi pubbliche e private e di un certificato a chiave pubblica firmato. Quest’ultimo consente a un nodo di verificare che sta comunicando con un altro nodo ADI legittimo e membro valido della rete, mentre la coppia di chiavi uniche pubbliche-private viene utilizzata dal nodo in uno schema di accordo a chiave per stabilire un canale di comunicazione sicuro con un altro nodo o con il controllore BMS. Un vantaggio di questo approccio è la facilità di installazione del wBMS senza la necessità di un ambiente di installazione sicuro, poiché i nodi sono programmati per gestire automaticamente la sicurezza della rete dopo la distribuzione.

Al contrario, gli schemi precedenti che utilizzavano chiavi pre-condivise per stabilire canali sicuri, spesso richiedevano un ambiente di installazione sicuro e un installatore che programmasse manualmente il valore della chiave per i punti finali della comunicazione. Per semplificare e ridurre i costi di gestione del problema della distribuzione delle chiavi, l'assegnazione di una chiave di rete comune predefinita per tutti i nodi della rete è stata spesso la scorciatoia adottata da molti. Questo ha spesso inflitto una dura lezione al verificarsi di un disastro tipo "break-one, break-all".

Con l'aumento della produzione degli OEM, la possibilità di utilizzare lo stesso wBMS con un numero variabile di nodi wireless su diverse piattaforme EV e di installarlo in diversi siti di produzione o di assistenza che devono essere necessariamente sicuri, propendiamo per la metodologia delle chiavi distribuite, che semplifica la complessità generale della loro gestione.

Conclusione

Tutti i vantaggi offerti dalla tecnologia wBMS possono essere ottenuti solo se è possibile garantire la sicurezza dal dispositivo alla rete, per l’intero ciclo di vita della batteria del veicolo. In quest'ottica, la sicurezza richiede una filosofia di progettazione a livello di sistema che comprenda sia il processo che il prodotto.

ADI ha anticipato i principali problemi di cyber-security affrontati dallo standard ISO/SAE 21434 già durante la stesura della relativa bozza e li ha fatti propri all'interno della nostra filosofia di progettazione e sviluppo di wBMS. Siamo orgogliosi di essere uno dei primi fornitori di tecnologia a ottenere la conformità ISO/SAE 21434 per le nostre politiche e i nostri processi, e siamo attualmente in fase di certificazione per la tecnologia wBMS al più alto livello di Cybersecurity Assurance.

Note

1Shane O’Mahony. “Electric Vehicle Wireless Battery Management Revolution Has Begun and the ROI Potential Is Huge.” Analog Devices, Inc., Novembre 2021.

2ISO/SAE 21434:2021 - Road Vehicles. ISO, 2021.