L'esigenza, sempre più sentita dai vari Governi nazionali, di conferire maggiore efficienza ai sistemi di erogazione di energia elettrica ha contribuito a far lievitare il livello di investimenti per apparecchiature per smart grid e contatori “intelligenti” su scala mondiale. Nonostante il ruolo vitale che riveste, l'infrastruttura per l'erogazione dell'energia elettrica solitamente non è protetta ed è quindi esposta al rischio di attacchi. Scopo di questo articolo è descrivere il concetto di sicurezza del ciclo di vita: l'idea alla base di questo concetto è che la sicurezza deve accompagnare l'intero ciclo di vita del prodotto, a partire dal momento in cui viene realizzato nello stabilimento del costruttore. Inoltre saranno illustrate le modalità di applicazione di questo concetto alle apparecchiature presenti nelle smart grid, nonché le potenziali minacce e le soluzioni disponibili per ridurre i rischi. Quando si parla di smart grid, uno degli aspetti da tenere nella massima considerazione è quello della sicurezza. Gli attacchi su base regolare da parte di forze ostili alle infrastrutture delle smart grid compromettono la stabilità della fornitura dell'energia elettrica in ogni nazione. Per questo motivo viene posta una grande attenzione sulla sicurezza informatica. Molte soluzioni supportano la cifratura end-to-end (ovvero da un capo all'altro della trasmissione) tra i dispositivi embedded utilizzati per l'acquisizione dati della smart grid e i sistemi Scada (Supervisory control and data acquisition), che analizzano i dati e reagiscono in base alle informazioni ricevute. Questa focalizzazione sulla sicurezza informatica assume un'importanza critica poiché i dati “in transito” devono essere protetti con tecniche di cifratura basate su standard. In ogni caso, anche se si utilizza una cifratura particolarmente affidabile, esiste una “falla” nel sistema di sicurezza delle smart grid rappresentata dai dispositivi embedded, che risultano particolarmente vulnerabili agli attacchi.

Cifratura vuol dire sicurezza?

Mentre i tool di cifratura sono elementi critici per assicurare la “privacy” e l'autenticità dei comandi e dei dati trasmessi, è bene sottolineare che essi costituiscono solo una parte della soluzione. Il ruolo principale svolto dalla cifratura è proteggere i dati quando sono in transito o risiedono in memoria, al fine di prevenire la decifratura o l'alterazione dei dati stessi. Alcuni ritengono che una complessa portante che utilizzi la tecnica dei salti di frequenza (frequency hopping), propagata tramite RF o la rete di distribuzione dell'energia elettrica (powerline), garantisca una sicurezza tale da “nascondere” i dati: in realtà una protezione di questo tipo può essere violata con una certa facilità da eventuali aggressori. Un aggressore, ad esempio, potrebbe creare un comando arbitrario per aprire un sezionatore remoto di un contatore “intelligente”: un'eventualità di questo tipo comporterebbe l'interruzione del servizio elettrico per un gran numero di utenti e il servizio di assistenza dell'azienda fornitrice del servizio sarebbe letteralmente inondato da richieste di intervento. Uno scenario di questo tipo comporterebbe non solo gravi disagi per le utenze colpite e onerose perdite finanziarie, ma potrebbe avere ripercussioni anche gravi dal punto di vista sanitario in regioni in cui l'aria condizionata è una necessità.

A questo punto è utile chiedersi cosa succede ai dati prima che entrino nei canali (pipe) e una volta che ne siano usciti. Ad entrambe le estremità dei canali di comunicazione apposite chiavi vengono utilizzate per le operazioni di cifratura, decifratura, autenticazione o validazione dei dati in transito. Benché la cifratura dei dati nel canale di comunicazione sia un elemento critico per proteggere le informazioni mentre vengono trasferite dal sensore al sistema di controllo, la protezione delle chiavi segrete utilizzate nella cifratura è un elemento ancora più importante. Nel caso queste chiavi siano compromesse, lo è anche la sicurezza della rete. Gli endpoint embedded delle smart grid devono prendere in considerazione la sicurezza della chiave al fine di rendere disponibile una soluzione per la sicurezza più completa. La tecnologia utilizzata per la realizzazione di terminali finanziari sicuri pone una particolare enfasi sulla protezione della chiave e utilizza più livelli per proteggere le chiavi segrete residenti sul chip da attacchi di tipo fisico e analitico.

Per interrompere la fornitura di elettricità esistono altri metodi oltre agli attacchi finalizzati a minare la validità dei dati e dei comandi che scorrono nella smart grid. Virus “intelligenti” come Stuxnet hanno messo in evidenza i pericoli derivanti da attacchi che modificano il comportamento fondamentale di un'apparecchiatura embedded in un modo difficile da rilevare. Una particolare classe di minacce, nota come “zero-day attacks”, utilizza sistemi che possono essere cancellati o riprogrammati, interrompendo il funzionamento del sistema in maniera non predicibile. Inoltre è importante tenere in considerazione il fatto che non bisogna tenere sotto osservazione le apparecchiature solo quando sono state installate e rese operative (deployed), ma tutte le volte che sono esposte al rischio di una programmazione illecita (come può accadere ad esempio in fase di produzione).

Modalità di attacco: alcuni esempi

La progettazione che tiene conto degli aspetti legati alla sicurezza (design for security) è un compito difficile, che richiede parecchio tempo e un know how di prim'ordine in questo settore. Una domanda che può sorgere spontanea è se vale la pena sostenere un onere di questo tipo. Si consideri per il momento un contatore “intelligente” già installato. Poiché i contatori generalmente non sono protetti nel momento in cui sono installati nelle abitazioni, risultano vulnerabili ad attacchi condotti dall'esterno. Se nel contatore è utilizzato un microcontrollore tradizionale per l'elaborazione delle applicazioni e delle funzioni di comunicazione, è possibile condurre un attacco attraverso l'interfaccia di programmazione: un aggressore potrebbe infatti riprogrammare il contatore o addirittura leggerne i contenuti. Se si dispone del tempo e delle risorse necessarie, è anche possibile creare un programma che si comporti allo stesso modo del programma installato precedentemente nel contatore ma, a differenza di quest'ultimo, contiene virus in grado di acquisire dati sensibili o di alterare i rapporti relativi al consumo di energia. I contatori installati devono quindi essere protetti per impedire l'alterazione dei dati in essi contenuti. Se si esamina esattamente la genesi di questi contatori, è possibile individuare un momento in cui il contatore risulta ancora più vulnerabile: quello in cui viene realizzato in fabbrica. Esiste sempre la possibilità che, grazie alla cosiddetta “social engineering” (questo termine identifica una serie di tecniche finalizzate a carpire preziose informazioni o contribuire a rendere un'apparecchiatura vulnerabile agli attacchi) gli aggressori possano avere accesso all'IP e al flusso produttivo. Con poche migliaia di dollari un aggressore potrebbe ottenere il software che verrà installato nel contatore, effettuare un'operazione di reverse engineering, modificarlo e fornire il programma così modificato ai responsabili del flusso produttivo. L'aggressore potrebbe inoltre vendere il software alla concorrenza, dando così a un'altra azienda la possibilità di beneficiare in modo sleale del lavoro svolto dalla società che ha sviluppato il software originale.

Regole per proteggere il ciclo di vita

Un progetto che tiene conto del ciclo di vita di un prodotto deve prendere in considerazione le potenziali minacce in ogni fase del processo di sviluppo e di produzione, e determinare le contromisure da adottare per fronteggiarle. Per garantire la sicurezza del ciclo di vita è quindi necessario seguire alcune regole:

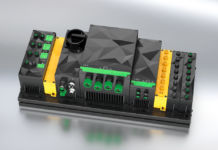

1 - Assicurarsi della validità del circuito integrato utilizzato - L'acquisto attraverso canali diretti o autorizzati dà sicuramente maggiori garanzie di sicurezza, anche se non bisogna dimenticare l'importanza delle tecniche di cifratura. Maxim Integrated propone microcontrollori sicuri e prodotti per smart grid che possono essere pre-programmati con una chiave o certificato del cliente, in modo da garantire che solo l'utilizzatore designato possa sbloccare e programmare il circuito integrato.

2 - Proteggere l'IP - È necessario fornire codice firmato e cifrato ai processi di produzione. Ciò richiede la presenza di un bootloader sicuro all'interno del microcontrollore del sistema per decifrare e autenticare il software una volta reso disponibile sul chip. La cifratura protegge contro tentativi di reverse engineering e di clonazione.

3 - Fare girare solamente il codice designato - Un bootloader sicuro può utilizzare la firma digitale sul software per validare l'autenticità del codice prima del caricamento o dell'esecuzione dell'applicazione.

4 - Verificare l'attendibilità delle fonti con le quali si comunica - Nuove configurazioni, aggiornamenti firmware e comandi devono essere cifrati e firmati in modo da garantire l'affidabilità della fonte di provenienza.

5 - Proteggere le chiavi in campo - Non bisogna memorizzare le chiavi di cifratura in un circuito integrato diverso da quello in cui vengono utilizzate, come ad esempio una memoria Eeprom. Nel caso il progetto preveda un processore applicativo (application processor) ed un microcontrollore sicuro separati, le chiavi devono essere conservate in quest'ultimo senza mai essere traferite in nessun altro luogo. Le chiavi trasmesse attraverso le piste della scheda a circuito stampato possono essere estratte in modo semplice da un eventuale aggressore.

6 - Proteggere le chiavi all'interno dell'azienda - Utilizzare chiavi di sviluppo per realizzare le funzionalità di sicurezza nei prodotti. E' necessario proteggere l'accesso alle chiavi di produzione richiedendo a più utenti di autorizzare l'uso delle chiavi stesse. Con un modulo Hsm (High-Security Module) è possibile implementare più facilmente queste line di condotta.

7 - Non fare affidamento su un unico punto di vulnerabilità (single point of failure) - Se un aggressore deve solamente estrarre le informazioni riguardanti la chiave di cifratura da un singolo contatore per interrompere il funzionamento dell'intero sistema, può investire tempo e denaro per preparare l'attacco sapendo che questo può provocare l'interruzione di tutto il sistema. Un aggressore più sofisticato può anche effettuare la decapsulazione del package del circuito integrato ed effettuare il sondaggio (probing) delle memorie in cerca di materiale utile per la manipolazione. In questo caso è utile l'impiego di chiavi uniche o l'utilizzo di schemi di cifratura asimmetrica come l'algoritmo Ecds (Elliptic Curve Digital Signature).

Poiché attualmente l'attenzione è focalizzata solamente sulla sicurezza informatica, esiste una grande opportunità per eventuali aggressori di sfruttare la vulnerabilità intrinseca delle smart grid. La protezione del ciclo di vita di queste apparecchiature contribuirà ad aumentare la sicurezza della rete elettrica e la renderà meno vulnerabile agli attacchi finalizzati all'interruzione dell'erogazione dell'energia.